Общие настройки доступа

В целях усиления безопасности Платформы IVA MCU сразу после установки серверного решения при первом входе в консоль управления Платформы IVA MCU из командной строки (на сервер без ОС или на сервер с ОС Astra Linux) необходимо выполнить рекомендации по настройке доступа к системе:

| Иерархия настроек Платформы IVA MCU обеспечивает применение доменных настроек в первую очередь. В случае отсутствия доменной настройки применяется системная настройка |

Вход в консоль управления Платформы IVA MCU из командной строки

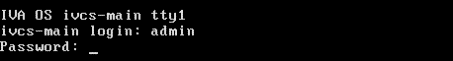

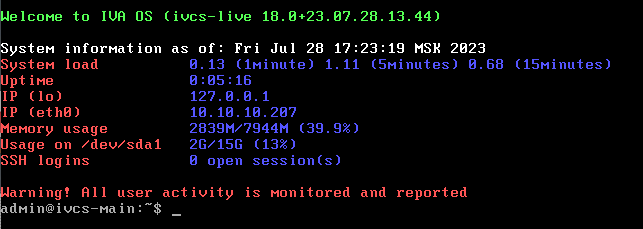

Вход в консоль управления Платформы IVA MCU из командной строки (сервер без ОС)

Для входа в консоль управления сервера, необходимо:

-

ввести следующие данные:

-

логин по умолчанию: admin

-

пароль (заданный при установке Платформы IVA MCU)

-

-

после ввода пароля в консоли управления появится строка admin@ivcs-main:~$_ для ввода команд управления

В консоли управления отслеживаются и записываются все действия, выполняемые пользователем

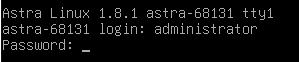

Вход в консоль управления Платформы IVA MCU из командной строки (сервер с ОС Astra Linux)

Для входа в консоль управления сервера, необходимо:

-

ввести логин и пароль, заданные при установке ОС Astra Linux

-

после ввода пароля в консоли управления появится строка <user_name>@<hostname>:~$ для ввода команд управления,

где:

<user_name> — имя пользователя

<hostname> — имя сервера

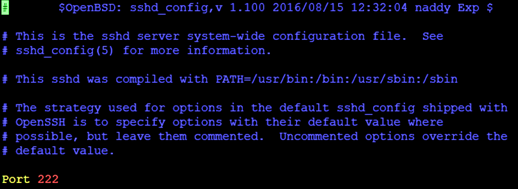

Смена порта по умолчанию для SSH

В целях усиления безопасности рекомендуется изменить порт по умолчанию для SSH. Для этого необходимо:

-

войти в консоль управления сервера Платформы IVA MCU

-

открыть файл /etc/ssh/sshd_config и внести изменения:

-

раскомментировать строку с текстом Port 22

-

заменить значение порта на другое

Все конфигурационные файлы внутри каталога /etc/ должны открываться под командой sudo Указываемый порт должен быть также открыт на сетевом оборудовании для внутренних сетей

-

-

сохранить изменения и закрыть файл

-

произвести рестарт сервиса sshd, выполнив команду:

sudo systemctl restart sshd -

открыть файл /etc/iptables-config/ipv4/filter.d/0000-default-sshd и внести изменения, указав новое значение порта

Значение dport должно совпадать со значением, заданным в пункте 2 -

сохранить изменения и закрыть файл

-

произвести рестарт сервиса iptables-config.service, выполнив команду:

sudo systemctl restart iptables-config.service

-

сохранить изменения, выполнив команду:

Если Платформа IVA MCU установлена на сервере с ОС Astra Linux, то команду sudo iva-cli live save-changes выполнять не нужно sudo iva-cli live save-changesНе рекомендуется выходить из текущей SSH-сессии до того, как будут выполнены все настройки. В противном случае будет утерян доступ к консоли сервера через SSH. Восстановить доступ возможно через консоль гипервизора, либо через IPMI, iLO и т. п.

Ограничение доступа для SSH

| Порт для SSH необходимо закрыть на сетевом оборудовании, чтобы ограничить доступ к нему из внешних сетей. Также рекомендуется с помощью утилиты iptables ограничить доступ из внутренних сетей, разрешив доступ к данному порту определенным IP-адресам из локальной сети |

Если при установке серверного решения Платформы IVA MCU пропущена настройка SSH, то удаленный доступ к серверу по SSH возможен только после настройки SSH-ключей (является дополнительной защитой от несанкционированного доступа) или настройки доступа по паролю (упрощенный доступ).

Настройка удаленного доступа к Платформе IVA MCU по SSH-ключам

При необходимости дополнительной защиты от несанкционированного доступа предусмотрена возможность настроить удаленный доступ к Платформе IVA MCU по SSH-ключам.

Для настройки удаленного доступа к Платформе IVA MCU по SSH-ключам необходимо:

-

войти в консоль управления сервера Платформы IVA MCU

-

создать директорию SSH, выполнив команду:

mkdir -p ~/.ssh

-

создать и открыть файл /authorized_keys, выполнив команду:

nano ~/.ssh/authorized_keys

-

в клиенте для протоколов удаленного доступа (например PuTTYGen) сгенерировать SSH-ключи, затем скопировать публичный SSH-ключ в буфер обмена

-

в консоли управления сервера Платформы IVA MCU в открытом файле /authorized_keys вставить публичный SSH-ключ, затем сохранить и закрыть его

-

сохранить закрытый SSH-ключ на устройстве (клиенте)

-

в консоли управления сервера Платформы IVA MCU открыть файл /sshd_config и разрешить удаленный доступ к серверу Платформы IVA MCU по SSH-ключам, выполнив команду:

sudo nano /etc/ssh/sshd_config-

раскомментировать параметр PubkeyAuthentication

-

убедиться, что значение параметра PubkeyAuthentication — yes (или установить это значение)

-

-

в консоли управления сервера Платформы IVA MCU сохранить и закрыть файл /sshd_config

-

в консоли управления сервера Платформы IVA MCU сохранить изменения, выполнив команду:

Если Платформа IVA MCU установлена на сервер с ОС Astra Linux, то команду sudo iva-cli live save-changes выполнять не нужно sudo iva-cli live save-changes -

в консоли управления сервера Платформы IVA MCU произвести рестарт сервиса sshd, выполнив команду:

sudo systemctl restart sshd -

убедиться, что сервис успешно запущен, выполнив команду:

Если сервис остановлен, то необходимо проверить корректность выполненных действий sudo systemctl status sshd -

пример вывода команды:

ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; preset: enabled) Drop-In: /usr/lib/systemd/system/ssh.service.d └─override.conf Active: active (running) since Mon 2025-01-27 11:42:36 MSK; 1 week 3 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 1120 (sshd) Tasks: 1 (limit: 7042) Memory: 6.5M CPU: 1.355s CGroup: /system.slice/ssh.service └─1120 "sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups" -

в клиенте для протоколов удаленного доступа (например PuTTY) ввести IP-адрес сервера Платформы IVA MCU, выбрать вход в сервер по протоколу SSH, добавить сохраненный файл с закрытым SSH-ключом и открыть консоль управления

-

ввести логин по умолчанию в клиенте для протоколов удаленного доступа: <user_name>, где <user_name> — имя пользователя

Имя пользователя на сервере без предустановленной ОС — admin.

Имя пользователя на сервере с установленной ОС Astra Linux — то, которое было указано при установке ОС

-

на сервере Платформы IVA MCU в консоли управления появится строка <user_name>@<hostname>:~$_ для ввода команд управления, где <hostname> — имя сервера

Настройка удаленного доступа к Платформе IVA MCU по SSH по паролю

| В целях безопасности не рекомендуется открывать удаленный доступ по SSH по паролю к Платформе IVA MCU |

Чтобы настроить удаленный доступ по SSH к Платформе IVA MCU по паролю, необходимо:

-

войти в консоль управления сервера Платформы IVA MCU

-

открыть файл /sshd_config и разрешить / запретить удаленный доступ по SSH к серверу Платформы IVA MCU по паролю, выполнив команду:

sudo nano /etc/ssh/sshd_config-

раскомментировать параметр PasswordAuthentication

-

установить необходимое значение параметра PasswordAuthentication — yes / no

-

-

сохранить и закрыть файл /sshd_config

-

сохранить изменения, выполнив команду:

Если Платформа IVA MCU установлена на сервер с ОС Astra Linux, то команду sudo iva-cli live save-changes выполнять не нужно sudo iva-cli live save-changes -

произвести рестарт сервиса sshd, выполнив команду:

sudo systemctl restart sshd

-

убедиться, что сервис успешно запущен, выполнив команду:

Если сервис остановлен, то необходимо проверить корректность выполненных действий sudo systemctl status sshd

-

пример вывода команды:

ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; preset: enabled) Drop-In: /usr/lib/systemd/system/ssh.service.d └─override.conf Active: active (running) since Mon 2025-01-27 11:42:36 MSK; 1 week 3 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 1120 (sshd) Tasks: 1 (limit: 7042) Memory: 6.5M CPU: 1.355s CGroup: /system.slice/ssh.service └─1120 "sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups" -

в целях усиления безопасности системы изменить пароль доступа к консоли управления Платформы на более устойчивый к взлому

| Настройка доступа в консоль управления Платформы IVA MCU по протоколу SSH с парольной защитой является небезопасной. Обязательно установить / изменить пароль на более устойчивый. В противном случае Платформа становится уязвимой к несанкционированному доступу |

Отключение возможности подключения root пользователя по SSH

| В Платформе IVA MCU без предварительной установки ОС (live-инсталляция), возможность подключения root пользователя по SSH по умолчанию выключена |

Чтобы отключить возможность подключения root пользователя, необходимо в консоли SSH на каждом сервере выполнить следующие действия:

-

открыть файл /etc/ssh/sshd_config, выполнив команду:

sudo nano /etc/ssh/sshd_config -

в файле найти параметр PermitRootLogin и убедиться, что напротив параметра стоит значение no. Если это не так, то изменить значение параметра на no. Если параметр закомментирован, необходимо раскомментировать его

-

сохранить изменение и закрыть файл

-

выполнить рестарт сервиса sshd, выполнив команду:

sudo systemctl restart sshd -

убедиться, что сервис успешно запущен, выполнив команду:

Если сервис остановлен, то необходимо проверить корректность выполненных действий sudo systemctl status sshd -

пример вывода команды:

ssh.service - OpenBSD Secure Shell server Loaded: loaded (/lib/systemd/system/ssh.service; enabled; preset: enabled) Drop-In: /usr/lib/systemd/system/ssh.service.d └─override.conf Active: active (running) since Mon 2025-01-27 11:42:36 MSK; 1 week 3 days ago Docs: man:sshd(8) man:sshd_config(5) Main PID: 1120 (sshd) Tasks: 1 (limit: 7042) Memory: 6.5M CPU: 1.355s CGroup: /system.slice/ssh.service └─1120 "sshd: /usr/sbin/sshd -D [listener] 0 of 10-100 startups" -

если изменение файла /etc/ssh/sshd_config было выполнено на сервере Платформы IVA MCU без предварительно установленной ОС, то необходимо сохранить изменения, выполнив команду:

sudo iva-cli live save-changes

Смена пароля системных пользователей

В Платформе IVA MCU есть ряд внутренних систем, которые требуют авторизации:

-

база данных

-

реестр сервисов

-

файловое хранилище

В этих системах заведены учетные записи, под которыми остальные сервисы проходят авторизацию. По умолчанию безопасность систем обеспечивается средствами встроенного firewall (iptables), т. е. доступ разрешен только с хостов, на которых расположены компоненты системы.

Для повышения безопасности системы пароль от этих учетных записей рекомендуется изменить на значения, отличные от значений по умолчанию.

На сервере, где расположена база данных или где запущен MASTER базы данных, необходимо выполнить следующие действия:

-

для изменения пароля пользователя ivcs_readonly выполнить команду:

sudo -u postgres psql -d ivcs -Atc "alter user ivcs_readonly with password '<новый_пароль_для_ivcs_readonly>';"В случае кластера последующие действия выполняются на обоих головных серверах

-

для изменения настроек серверов ivcs-server необходимо открыть в текстовом редакторе файл /etc/ivcs-server/application-override.properties и внести изменения в строке su.ivcs.services.i.db.pass:

su.ivcs.services.i.db.pass=<новый_пароль_для_ivcs>Значение <новый_пароль_для_ivcs> должно совпадать со значением, заданным в пункте 2

-

сохранить изменения в файле /etc/ivcs-server/application-override.properties

-

если изменение файла /etc/ivcs-server/application-override.properties было выполнено на сервере Платформы IVA MCU без предварительно установленной ОС, то необходимо сохранить изменения, выполнив команду:

sudo iva-cli live save-changes -

перезапустить службу ivcs-server, выполнив команду:

sudo systemctl restart ivcs-server

Смена пароля по умолчанию Администратора Платформы

Логин и пароль Администратора по умолчанию

Для входа в Платформу в первый раз после установки системы необходимо использовать логин и пароль Администратора Платформы по умолчанию: admin и admin.

| Администратор Платформы — учетная запись с ролью Главный администратор системы (максимальный набор прав) с уровнем секретности совершенно секретно |

После этого в целях усиления безопасности необходимо:

-

изменить пароль по умолчанию для Администратора Платформы

или

-

создать нового Администратора Платформы (учетная запись с ролью Главный администратор системы и уровнем секретности совершенно секретно) и заблокировать учетную запись Администратора Платформы по умолчанию

Ограничение доступа к web-панели администрирования

По умолчанию доступ к web-панели администрирования возможен только при обращении с частных (внутренних) IP-адресов, что сделано для повышения безопасности Платформы IVA MCU.

При необходимости можно оставить только тот диапазон внутренних IP-адресов, который используется в организации, или ограничиться набором отдельных IP-адресов.

| В целях усиления безопасности рекомендуется установить ограничение доступа в web-панель администрирования для IP-адресов |

Для изменения списка разрешенных адресов можно воспользоваться web-панелью администрирования после первого входа в Платформу IVA MCU.

| По умолчанию разрешены все адреса из диапазонов: 127.0.0.0 — 127.255.255.255; 10.0.0.0 — 10.255.255.255; 172.16.0.0 — 172.31.255.255; 192.168.0.0 — 192.168.255.255 |

После установки Платформы IVA MCU при использовании IP-адреса, не входящего в указанные выше диапазоны, доступ к web-панели администрирования будет ограничен. В этом случае необходимо добавить IP-адрес в список разрешенных с использованием консоли управления сервера.

Платформа IVA MCU также дополнительно обеспечивает возможность установить обязательный ввод пароля при входе в web-панель администрирования и таймаут бездействия пользователя в web-панели администрирования, после которого выполняется переход на страницу ввода пароля.

Для изменения списка разрешенных IP-адресов в консоли управления выполнить команду:

sudo iva-cli backend admin-subnets add <ADMIN_ACCESS_IP_LIST>где <ADMIN_ACCESS_IP_LIST> — диапазон IP-адресов (перечисляется через запятую без пробелов), с которых будет разрешен доступ в web-панели администрирования

После ввода команды вход в web-панель администрирования будет доступен с любого из разрешенных IP-адресов, включая подсети по умолчанию.

| Обязательным условием для корректной работы ограничения доступа в администрирование по разрешенным IP-адресам является получение Платформой IVA MCU реального IP-адреса пользователя (X-Real-IP) |

Если между пользователем и Платформой находятся посредники с функцией защиты информации, то:

-

в случае интеграции с пограничным контроллером сессий IVA SBC необходимо в IVA SBC добавить / настроить внешний HTTP прокси-сервер для получения и передачи Платформе реального IP-адреса пользователя

или

-

в случае интеграции с другими средствами защиты информации необходимо обеспечить получение и передачу Платформе реального IP-адреса пользователя с помощью проксирующих сервисов

| После настройки получения реальных IP-адресов пользователей Платформой IVA MCU необходимо проверить работу ограничения доступа в web-панель администрирования по разрешенным IP-адресам |

Для изменения списка разрешенных IP-адресов через web-панель администрирования необходимо выполнить следующие действия:

-

перейти в раздел Системные настройки и выбрать секцию Безопасность

-

в поле Разрешенные IP-адреса для доступа в администрирование указать IP-адреса и / или подсети, для которых будет открыт доступ к настройкам Платформы IVA MCU

-

сохранить изменения: Нажать кнопку Сохранить

Чтобы установить обязательный ввод пароля при входе в web-панель администрирования и таймаут бездействия пользователя в web-панели администрирования, необходимо:

Секция Безопасность → Поле Запрос пароля при входе в администрирование → Нажать флаговую кнопку → Поле Таймаут бездействия в администрировании, мин. → Ввести данные → Нажать кнопку Сохранить

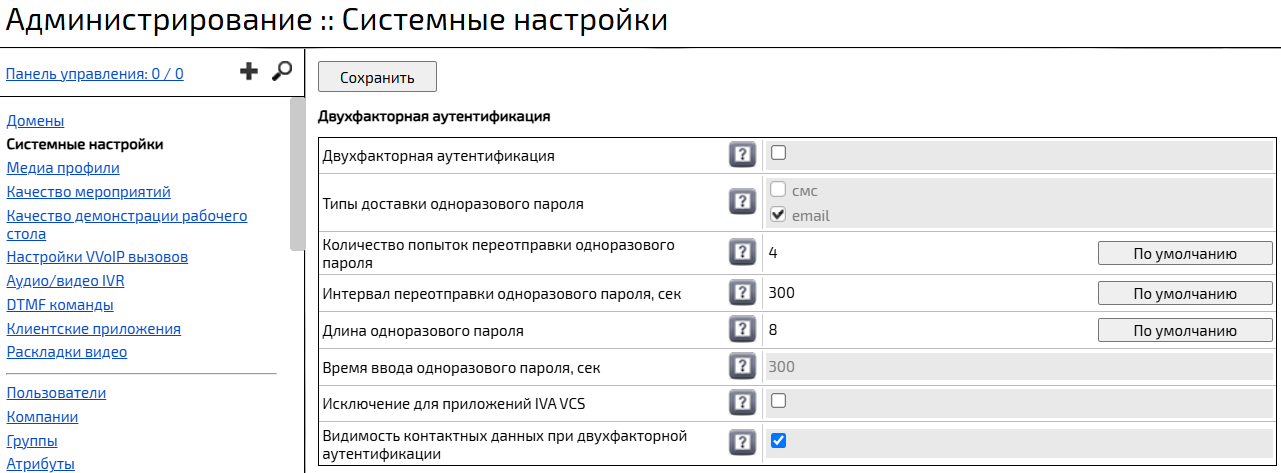

Двухфакторная аутентификация

Для обеспечения дополнительной защиты учетных записей пользователей имеется возможность включить двухфакторную аутентификацию. После включения двухфакторной аутентификации пользователям для входа в Платформу необходимо будет дополнительно ввести код подтверждения входа, отправленный на почту или по СМС в зависимости от настроек системы.

Чтобы включить и настроить параметры двухфакторной аутентификации, необходимо:

Войти в web-панель администрирования → Перейти в раздел Системные настройки → Перейти к секции Двухфакторная аутентификация → Внести изменения → Нажать кнопку Сохранить

| Включение и настройка двухфакторной аутентификации доступны как в системных, так и в доменных настройках Платформы IVA MCU |