Настройка внешней аутентификации Платформы IVA MCU

Платформа IVA MCU поддерживает внешнюю аутентификацию пользователей и позволяет добавлять, редактировать, удалять SSO-сервера, а также смотреть ошибки, связанные с внешней аутентификацией пользователей.

| Если используется сервер внешней аутентификации или LDAP-сервер с аутентификацией по логину и паролю, то для того, чтобы локальные пользователи имели возможность авторизоваться с помощью своих учетных данных, необходимо: в настройках домена / системных настройках (в секции Системные настройки) включить функцию Возможность аутентификации локальных пользователей |

Добавление SSO-сервера

Чтобы добавить SSO-сервер, необходимо:

-

перейти к настройке SSO-сервера:

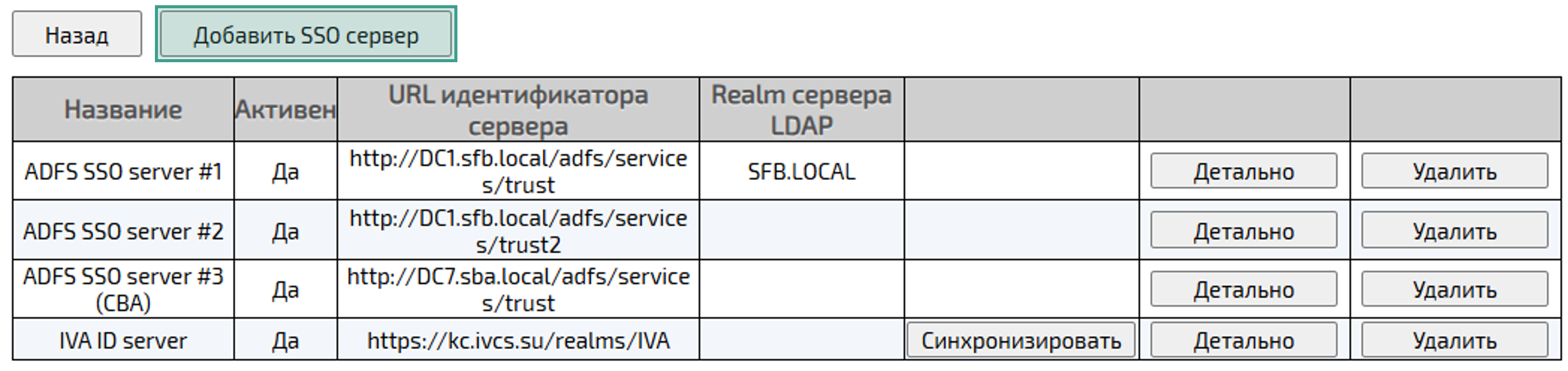

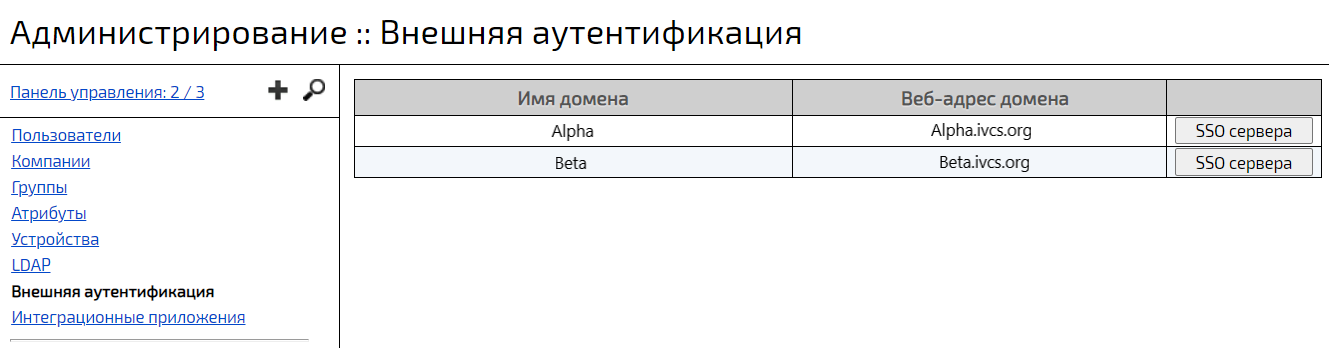

Войти в web-панель администрирования → Перейти в раздел Внешняя аутентификация → Выбрать домен (если их несколько) → Нажать кнопку SSO сервера

-

добавить SSO-сервер:

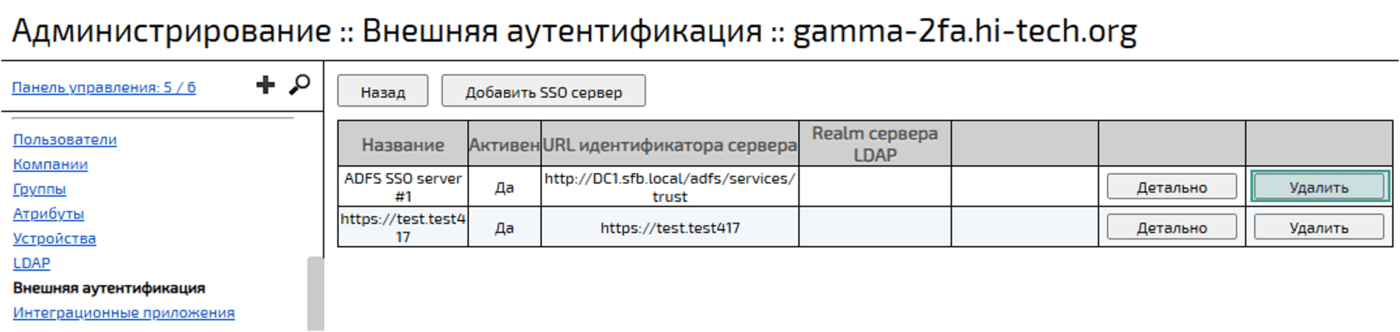

Перейти к настройке SSO сервера → SSO сервер → Нажать кнопку Добавить SSO сервер -

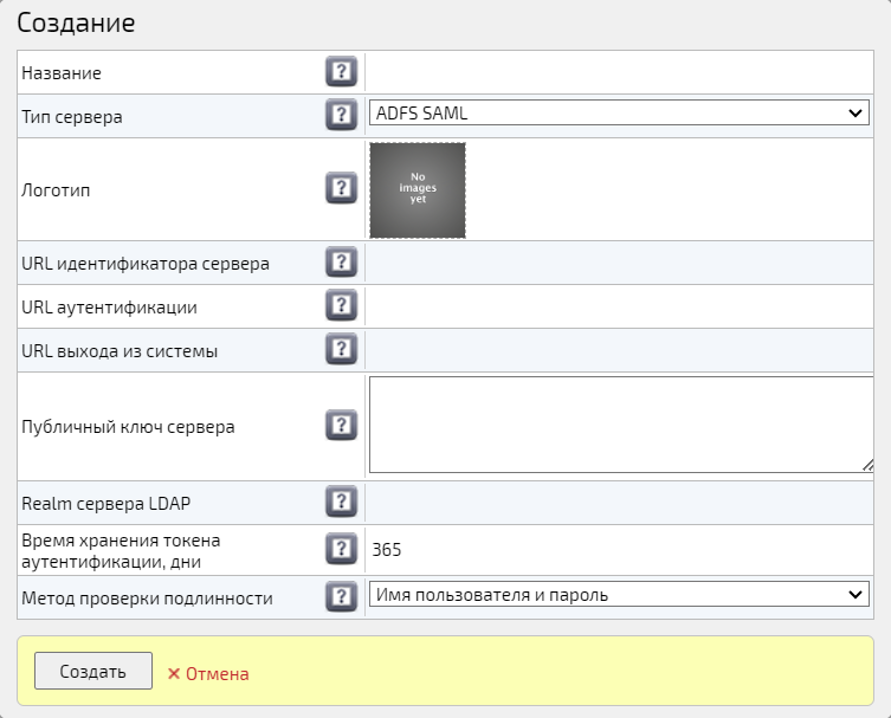

настроить SSO-сервер:

Создание → Ввести данные → Нажать кнопку Создать

Редактирование SSO-сервера

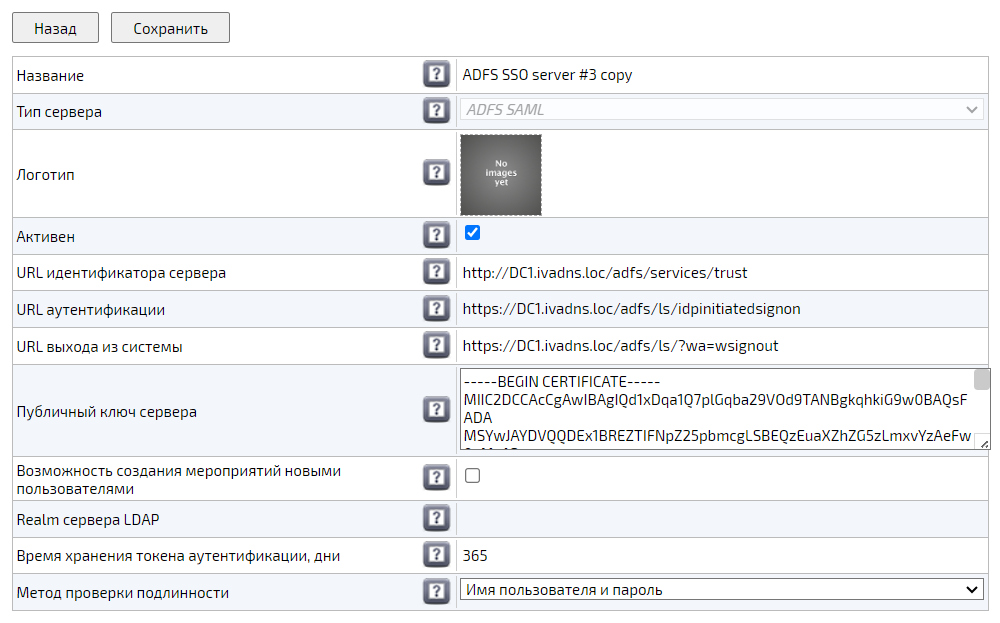

Чтобы редактировать SSO-сервер, необходимо:

Перейти к настройке SSO сервера → SSO сервер → Нажать кнопку Детально → Детальная информация SSO сервера → Внести изменения → Нажать кнопку Сохранить

Удаление SSO-сервера

Чтобы удалить SSO-сервер, необходимо:

Перейти к настройке SSO сервера → SSO сервер → Нажать кнопку Удалить → Подтвердить удаление SSO сервера, нажав кнопку ОК

Ошибки, связанные с внешней аутентификацией

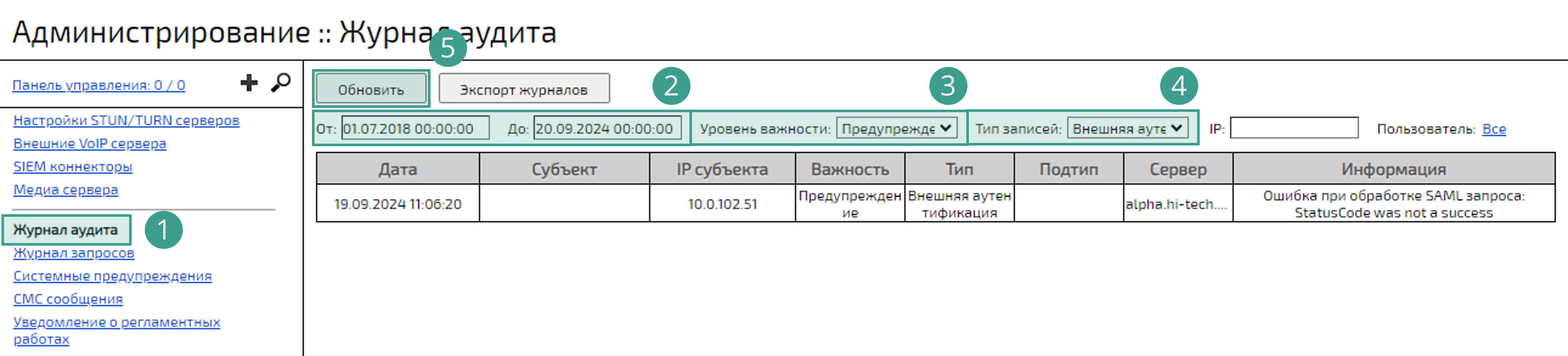

Чтобы посмотреть ошибки в Платформе IVA MCU, связанные с внешней аутентификацией пользователей, необходимо:

Войти в web-панель администрирования →

Перейти в раздел Журнал аудита ![]() →

Выбрать период логирования событий

→

Выбрать период логирования событий ![]() →

Поле Уровень важности

→

Поле Уровень важности ![]() →

Выбрать Предупреждение →

Поле Тип записей

→

Выбрать Предупреждение →

Поле Тип записей ![]() →

Выбрать Внешняя аутентификация →

Нажать кнопку Обновить

→

Выбрать Внешняя аутентификация →

Нажать кнопку Обновить ![]()

Возможные ошибки в Платформе IVA MCU, связанные с внешней аутентификацией пользователей, и их решения:

| Ошибка | Решение |

|---|---|

No assertions found — ошибочно включен Encryption в ADFS Management |

Запустить утилиту ADFS Management → AD FS Management → Перейти в раздел Relying Party Trusts → Выбрать Trust → Вызвать контекстное меню → Properties → Перейти на вкладку Encryption → Удалить Encryption, если Encryption добавлен → Нажать кнопку ОК |

Ошибка при обработке SAML запроса: auth system not found — некорректно заполнен параметр URL идентификатора сервера |

|

Audience not equal — SAML-ответ создан для URL, не совпадающим с URL домена |

Действия аналогичны действиям при Ошибка при обработке SAML запроса: auth system not found |

Certificate error check signature — при проверке система обнаружила невалидный сертификат |

|

Интеграция Платформы с SAML-сервером (ADFS / Keycloak)

Платформа поддерживает внешнюю аутентификацию пользователей с помощью SAML2.0.

Чтобы настроить внешнюю аутентификацию Платформы с SAML-сервером, необходимо:

-

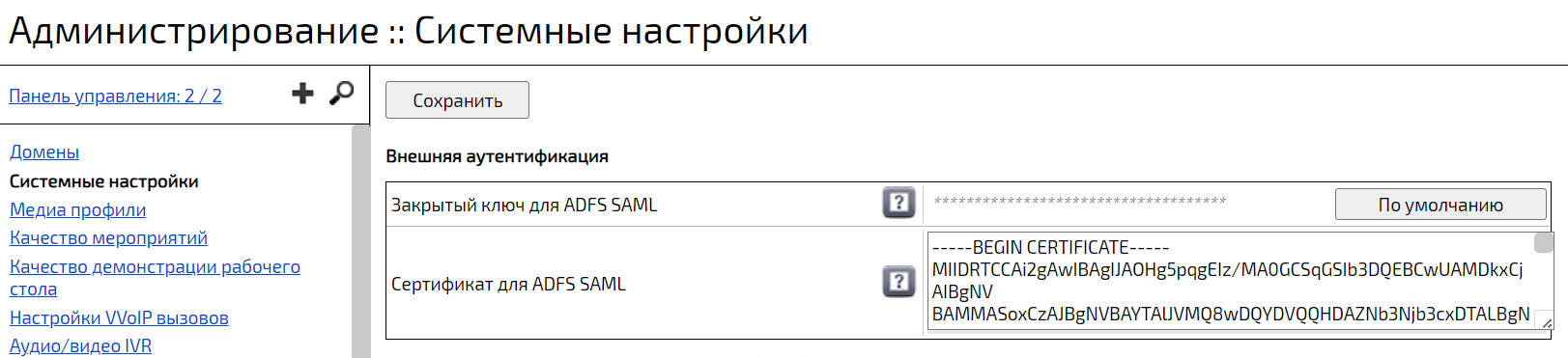

добавить закрытый ключ и сертификат для SAML:

Войти в web-панель администрирования → Перейти в раздел Системные настройки → Выбрать секцию Внешняя аутентификация → Поле Закрытый ключ для ADFS SAML → Ввести данные → Поле Сертификат для ADFS SAML → Ввести данные -

добавить ADFS- / Keycloak-сервер:

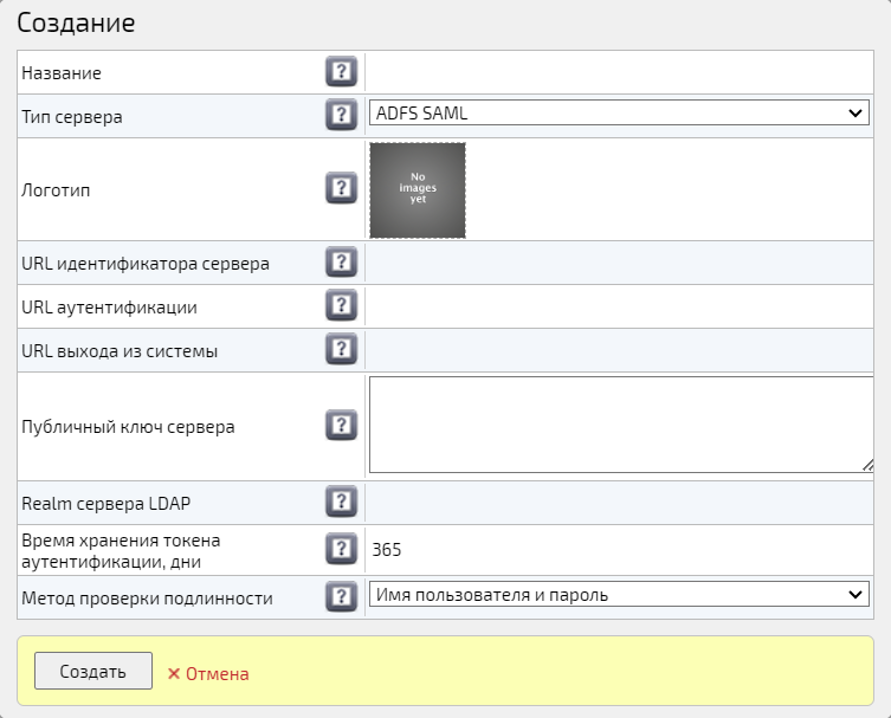

SSO сервер → Нажать кнопку Добавить SSO сервер → Создание → Тип сервера → Выбрать ADFS SAML → Остальные поля → Ввести данные → Нажать кнопку Создать

| Более подробная информация по интеграции Платформы с SAML-сервером приведена в разделах Настройка внешнего ADFS сервера и Настройка ADFS в IVA MCU |

Интеграция Платформы с IVA ID

Платформа поддерживает внешнюю аутентификацию через IVA ID по протоколу OAuth 2.0.

Чтобы настроить внешнюю аутентификацию с IVA ID, необходимо:

-

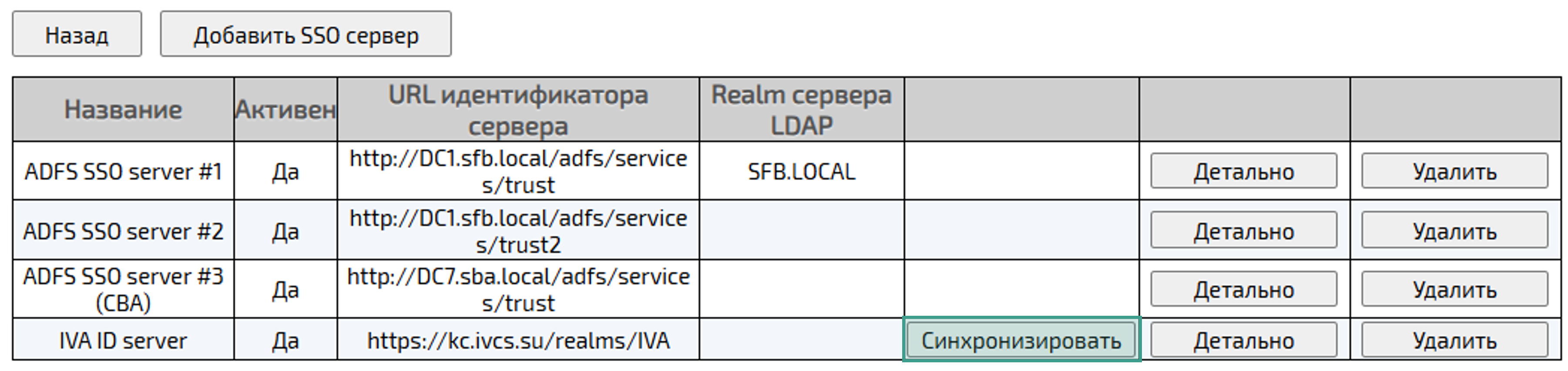

перейти к настройке SSO-сервера → Нажать кнопку Добавить SSO сервер

-

добавить SSO-сервер:

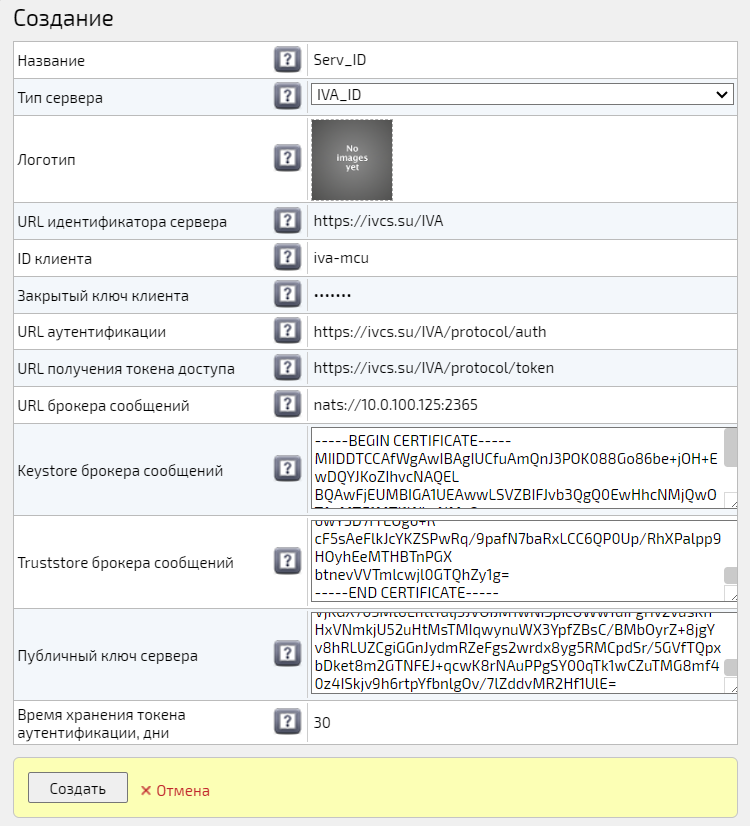

Создание → Тип сервера → Выбрать IVA_ID → Остальные поля → Ввести данные → Нажать кнопку Создать

-

выполнить синхронизацию пользователей IVA ID с базой данных IVA MCU:

Перейти к настройке SSO сервера → SSO сервер → Нажать кнопку СинхронизироватьВо время синхронизации выполняется создание и обновление пользователей Платформы IVA MCU, созданных на внешнем сервере аутентификации.

Блокировка пользователей, ранее созданных при синхронизации с внешним сервером аутентификации, выполняется, если они были удалены на внешнем сервере аутентификации -

настроить синхронизацию аватаров пользователей, импортируемых из IVA One:

Войти в web-панель администрирования → Перейти в раздел Системные настройки → Выбрать секцию Экспериментальные настройки → Поле IVA One аватар URL → Указать URL для получения аватара пользователей → Нажать кнопку Сохранить