Настройка авторизации через SSO Kerberos

В данном разделе описано, как настроить авторизацию через SSO Kerberos при интеграции Платформы IVA MCU с Active Directory.

При авторизации через SSO Kerberos пользователю достаточно авторизоваться на своем ПК, чтобы получить доступ к Платформе IVA MCU без необходимости ввода логина и пароля.

Чтобы авторизоваться в Платформе IVA MCU через SSO Kerberos, необходимо в адресной строке браузера ввести FQDN Платформы IVA MCU без дополнительных опций.

| Чтобы авторизоваться в Платформе IVA MCU под учетной записью, отличной от учетной записи Active Directory, необходимо нажать кнопку Выход (например в профиле пользователя), после чего пользователь попадет на страницу авторизации |

Настройка на стороне Active Directory

Для настройки авторизации в Платформе IVA MCU через SSO Kerberos необходимо выполнить следующие действия: создать пользователя на стороне AD, привязать к пользователю SPN, сгенерировать keytab-файл и настроить пользовательские ПК.

-

создание пользователя:

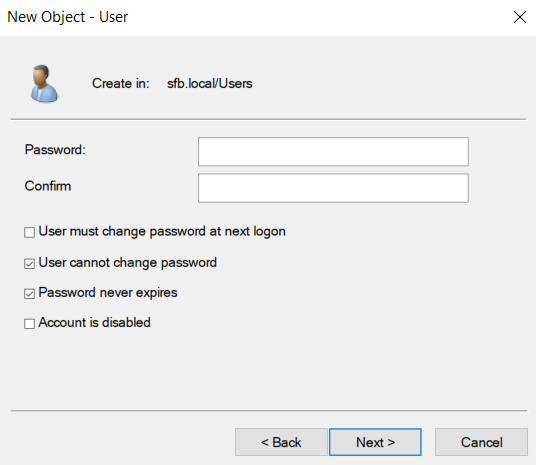

Для создания пользователя в Active Directory необходимо использовать официальную документацию Microsoft.Для пользователя необходимо:

-

при указании пароля убрать требование об обязательной смене пароля. Чтобы у данной учетной записи не менялся пароль, дополнительно можно выбрать опции: запрет смены пароля пользователем (User cannot change password) и пароль никогда не истекает (Password never expires)

В случае изменения пароля необходимо пересоздавать keytab-файл -

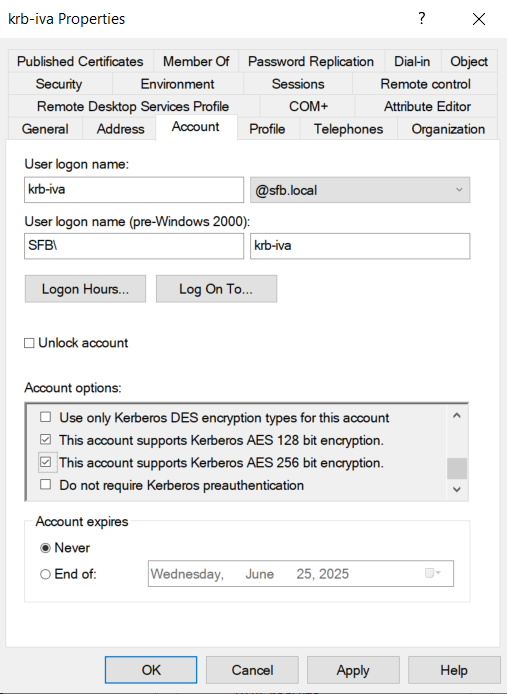

при создании keytab-файла (если планируется использовать шифрование для созданной учетной записи) указать This account supports Kerberos AES 128 bit encryption и / или This account supports Kerberos AES 256 bit encryption в зависимости от выбранного типа шифрования

-

-

привязать SPN к созданному пользователю: Для привязки SPN к созданному пользователю необходимо на сервере Active Directory выполнить команду (от имени администратора):

setspn -A HTTP/<iva_mcu_fqdn>@<realm> <username>где:

<iva_mcu_fqdn> — FQDN Платформы IVA MCU<realm> — имя realm, которое совпадает с названием домена в AD (всегда в uppercase)

<username> — имя созданного пользователя в AD

Значение <realm> должно совпадать со следующими значениями в web-панели администрирования Платформы IVA MCU:

-

со значением Realm сервера (в настройке LDAP-сервера)

-

со значением Имя realm (в доменной / системной настройке в секции Настройки Kerberos)

-

-

сгенерировать keytab-файл:

Для генерации keytab-файла необходимо на сервере Active Directory выполнить команду (от имени администратора):ktpass -princ HTTP/<iva_mcu_fqdn>@<realm> -mapuser <username>@<realm> -pass <password> -ptype KRB5_NT_PRINCIPAL -out C:<path_to_file>\<iva_mcu_fqdn>.keytabгде:

<iva_mcu_fqdn> — FQDN Платформы IVA MCU<realm> — имя realm, которое совпадает с названием домена в AD (всегда в uppercase)

<username> — имя созданного пользователя в AD

<password> — пароль созданного пользователя в AD

<path_to_file> — путь для сохранения keytab-файла

С помощью ключа -crypto можно задать тип шифрования. Подробнее про ktpass — в официальной документации Microsoft -

настроить пользовательские ПК:

На ПК пользователя (с которого будет выполняться вход в Платформу IVA MCU) FQDN Платформы IVA MCU или домен целиком должен быть доверенным с точки зрения браузера.Чтобы на ПК пользователя добавить Платформу IVA MCU в список доверенных, необходимо web‑адрес (FQDN) Платформы IVA MCU или домен целиком добавить в перечень доверенных сетей. Это можно сделать:

-

через групповые политики: настройка Site to zone assignment list (может не работать из-за IEHarden)

-

через опцию Local Intranet в настройках Internet Options (только для ОС Windows)

Учетная запись пользователя и ПК должны быть введены в домен

-

Настройка на стороне IVA MCU

Для настройки авторизации через SSO Kerberos на Платформе IVA MCU необходимо настроить интеграцию с LDAP-сервером (Active Directory) и заполнить необходимые поля в секции Настройки Kerberos в доменных / системных настройках.

|

Начиная с версии 18.0 Платформы IVA MCU настройка авторизации через SSO Kerberos осуществляется через web-панель администрирования. Авторизация через SSO Kerberos не поддерживается для Платформы IVA MCU версии 4.7 и младше. Авторизация через SSO Kerberos доступна для web-клиентов (старый / новый web-интерфейсы) и IVA Connect Desktop |

-

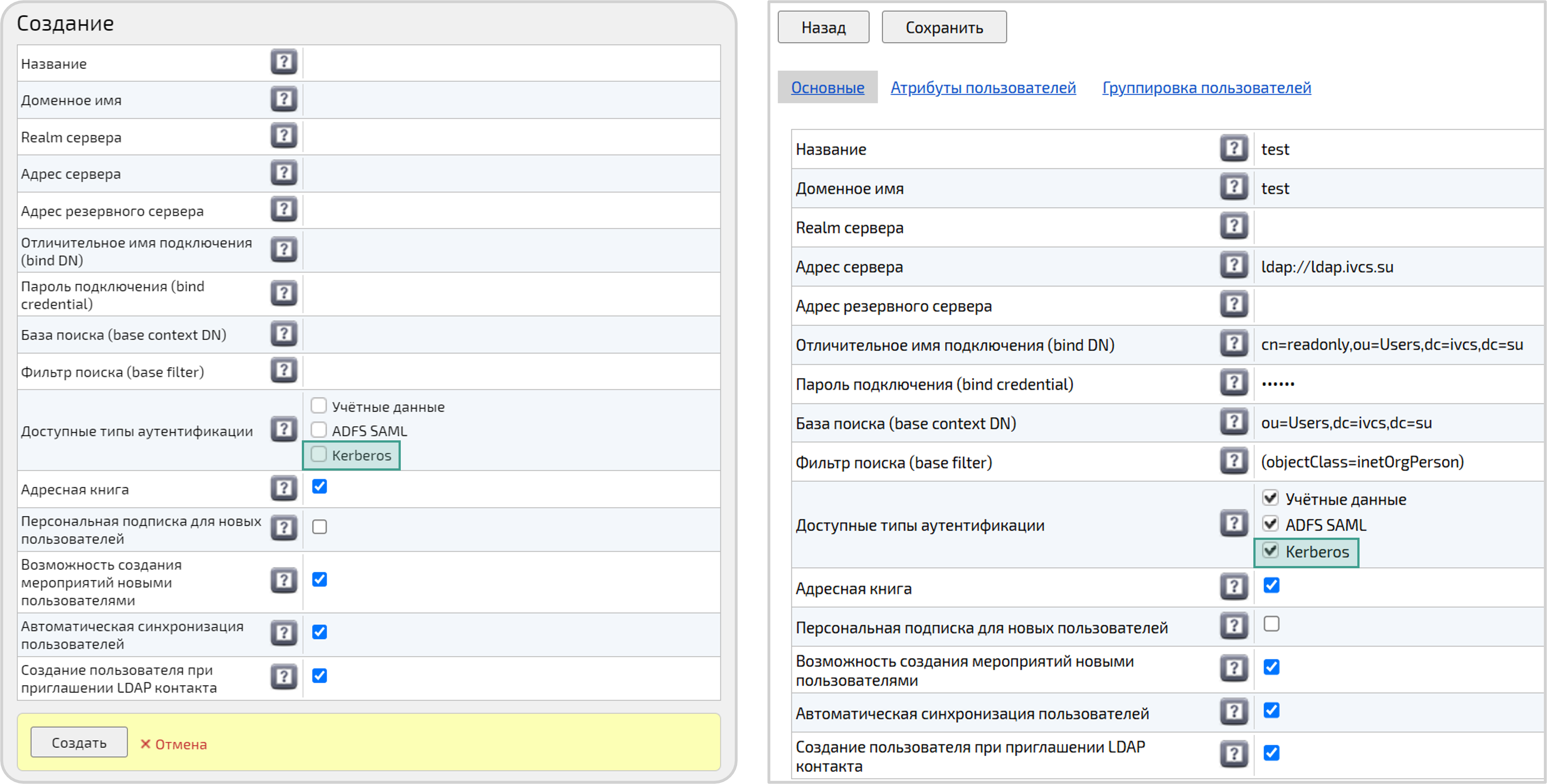

при настройке интеграции с LDAP-сервером (Active Directory) необходимо:

-

перейти к созданию / редактированию LDAP-сервера:

Войти в web-панель администрирования → Перейти в раздел LDAP → Выбрать домен (если их несколько) → Нажать кнопку LDAP сервера → Нажать кнопку Добавить LDAP сервер / Детально → Создание / Редактирование

-

выбрать Kerberos в качестве доступного типа аутентификации: Поле Доступные типы аутентификации → Выбрать Kerberos

-

указать Realm LDAP-сервера (Active Directory): Поле Realm сервера → Ввести данные (Realm сервера совпадает с названием домена в Active Directory (всегда в uppercase)

Значение, указанное в поле Realm сервера для LDAP-сервера, должно совпадать со значением доменной / системной настройки Имя realm в секции Настройки Kerberos -

указать атрибут логина пользователя: Перейти на вкладку Атрибуты пользователей → Поле Логин пользователя → Ввести sAMAccountName

Более подробная информация по настройке интеграции с LDAP-сервером приведена в разделе Поддержка LDAP в Платформе IVA MCU

-

-

выполнить настройки Kerberos:

Платформа IVA MCU позволяет выполнить следующие системные / доменные настройки Kerberos:

-

включить поддержку аутентификации через Kerberos (обязательная настройка)

-

указать название провайдера аутентификации (по умолчанию Kerberos), отображаемое в клиентском интерфейсе (обязательная настройка, но значение по умолчанию менять не обязательно)

-

указать имя realm в контроллере домена. Имя realm совпадает с названием домена в Active Directory, всегда в uppercase (обязательная настройка)

-

указать адрес контроллера домена — FQDN или IP-адрес (в формате хост:[порт]) контроллера доменов с опциональным указанием порта (обязательная настройка)

-

указать альтернативный адрес контроллера домена — FQDN / IP-адрес (в формате хост:[порт]) альтернативного контроллера доменов с опциональным указанием порта (необязательная настройка)

-

загрузить keytab-файл таблицы ключей, например, <iva_mcu_fqdn>.keytab файл, где <iva_mcu_fqdn> — FQDN Платформы IVA MCU (обязательная настройка)

-

включить аутентификацию по умолчанию — для автоматической аутентификации через Kerberos (обязательная настройка)

-

Чтобы выполнить системные настройки Kerberos, необходимо:

Войти в web-панель администрирования →

Перейти в раздел Системные настройки →

Выбрать секцию Настройки Kerberos →

Внести изменения →

Нажать кнопку Сохранить

Чтобы выполнить доменные настройки Kerberos, необходимо:

Войти в web-панель администрирования →

Перейти в раздел Домены →

Выбрать Домен (если их несколько) →

Нажать кнопку Детально →

Выбрать секцию Настройки Kerberos →

Внести изменения →

Нажать кнопку Сохранить

|

Для каждого домена Платформы IVA MCU можно указать индивидуальные настройки. |

Диагностика проблем

В случае неуспешной авторизации через SSO Kerberos в Платформе IVA MCU необходимо провести диагностику на стороне Платформы IVA MCU и ПК пользователя.

-

для диагностики проблем на стороне Платформы IVA MCU необходимо:

-

изменить уровень логирования Nginx:

-

в доменных настройках: Войти в web-панель администрирования → Перейти в раздел Домены → Выбрать домен (если их несколько) → Нажать кнопку Детально → Выбрать секцию Логирование и статистика → Поле Уровень журналирования службы Nginx → Выбрать значение debug → Нажать кнопку Сохранить

-

в системных настройках: Войти в web-панель администрирования → Перейти в раздел Системные настройки → Выбрать секцию Логирование и статистика → Поле Уровень журналирования службы Nginx → Выбрать значение debug → Нажать кнопку Сохранить

-

-

выполнить попытку авторизации через SSO Kerberos на Платформе IVA MCU. Вход в Платформу IVA MCU следует выполнять, вводя FQDN Платформы IVA MCU без дополнительных опций в поисковой строке браузера

-

данные о попытке входа будут в файле /var/log/nginx/ivcs-default.https.error.log или /var/log/nginx/<iva_mcu_fqdn>.https.error.log, где <iva_mcu_fqdn> — FQDN Платформы IVA MCU

Поиск можно осуществлять по сочетанию слов SSO auth

-

-

для диагностики проблем на ПК пользователя в командной строке можно:

-

проверить наличие Kerberos-токенов с помощью команды:

klist -

выполнить очистку кэша Kerberos (в случае отсутствия Kerberos-токенов или наличия неверных Kerberos-токенов) с помощью команды:

klist purgeЕсли после выполненной диагностики проблемы с авторизацией в Платформе IVA MCU через SSO Kerberos сохраняются, то необходимо обратиться в техническую поддержку IVA Technologies

-