Настройка внешнего ADFS-сервера

Подготовка к интеграции Платформы IVA MCU с ADFS

Перед настройкой ADFS-сервера внешней аутентификации необходимо выполнить подготовку к интеграции.

Установка и первичная настройка ADFS

Если Active Directory Federation Service (ADFS) не был настроен ранее в рамках интеграции с другими внешними системами, то необходимо выполнить его установку и первичную настройку.

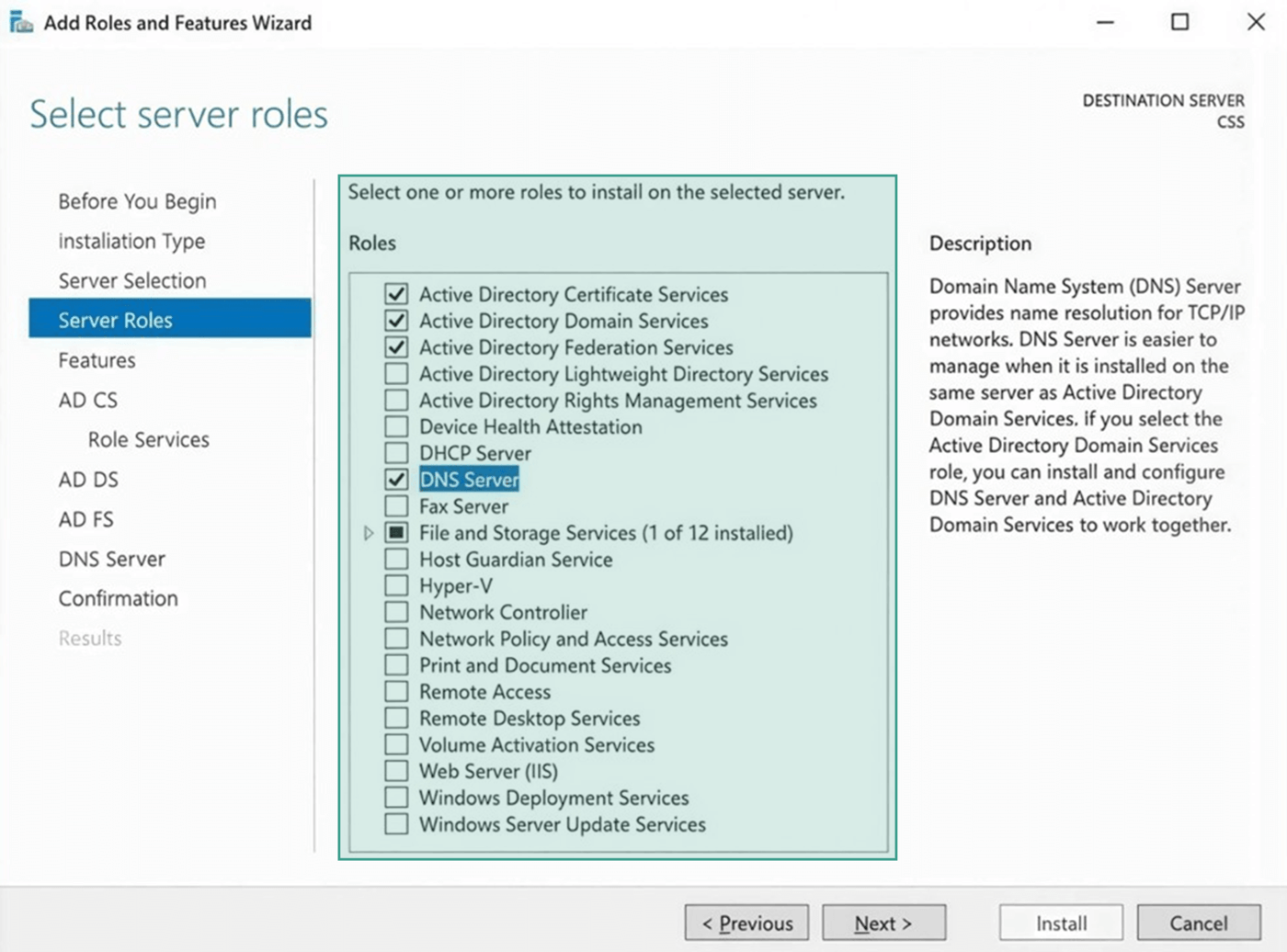

Установка ADFS выполняется через Server Manager добавлением новой роли.

Чтобы установить ADFS, необходимо:

-

добавить новую роль через Server Manager:

Раздел Server Roles → Выбрать необходимые роли → Нажать кнопку Next -

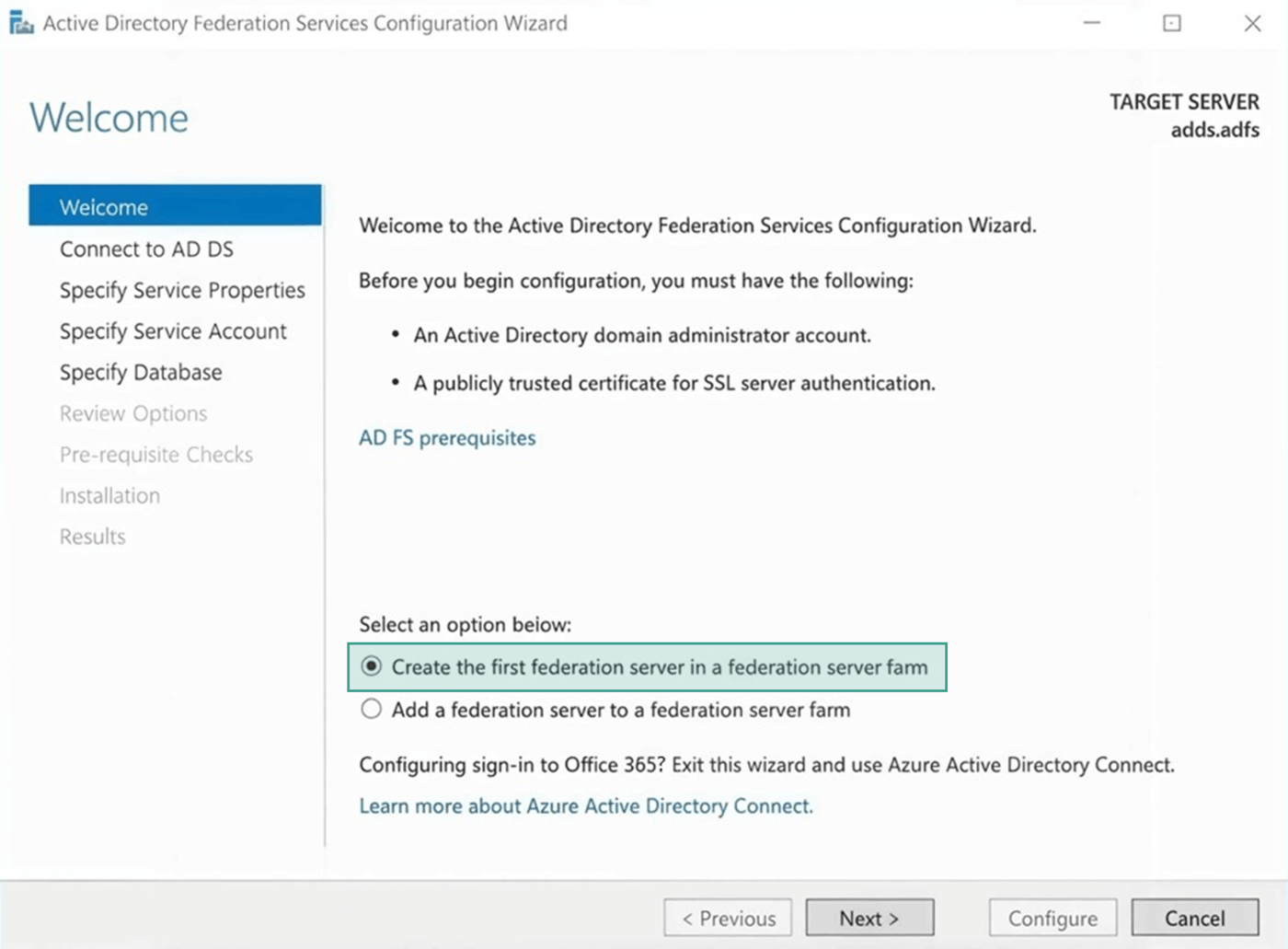

выполнить первичную настройку:

-

Раздел Welcome → Выбрать Create the first federation server in a federation server farm → Нажать кнопку Next

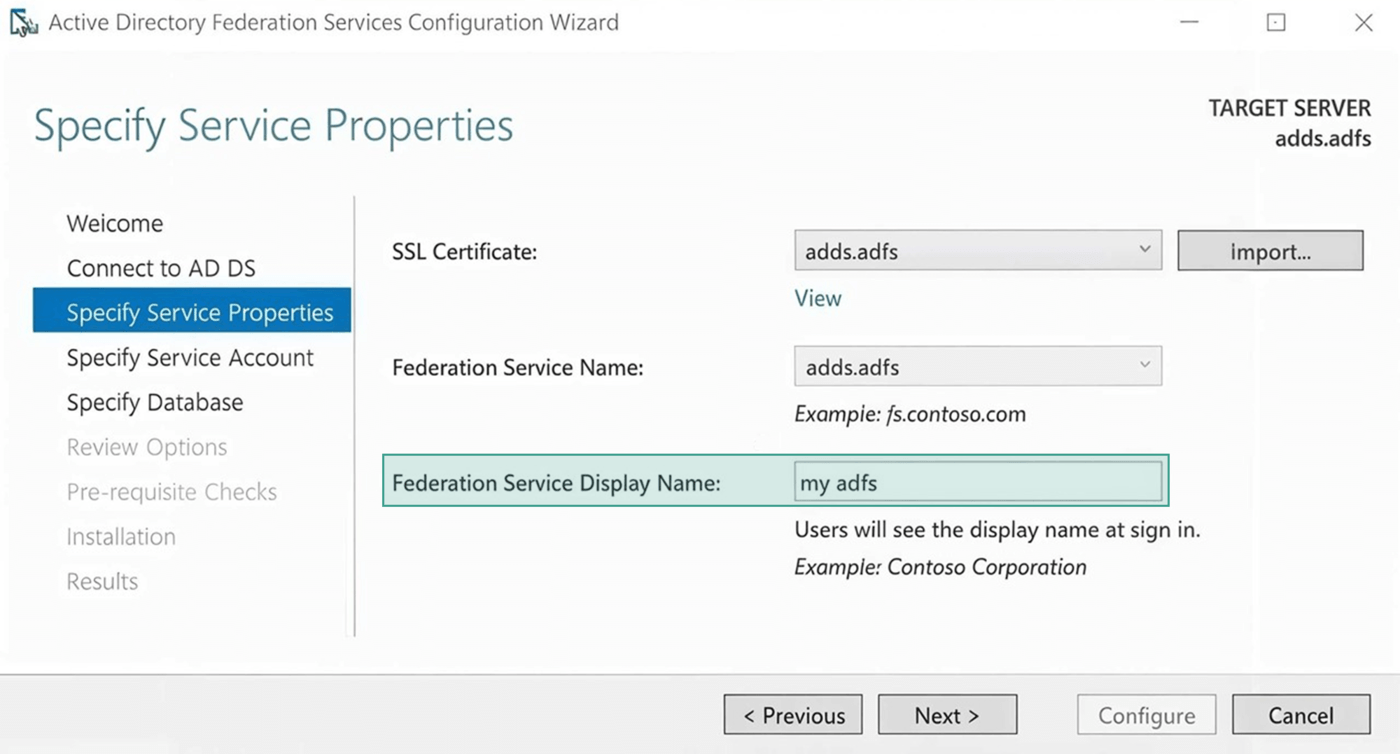

-

Раздел Specify Service Properties → В строке Federation Service Display Name ввести имя (например iva-tech, значение может быть любым) → Нажать кнопку Next

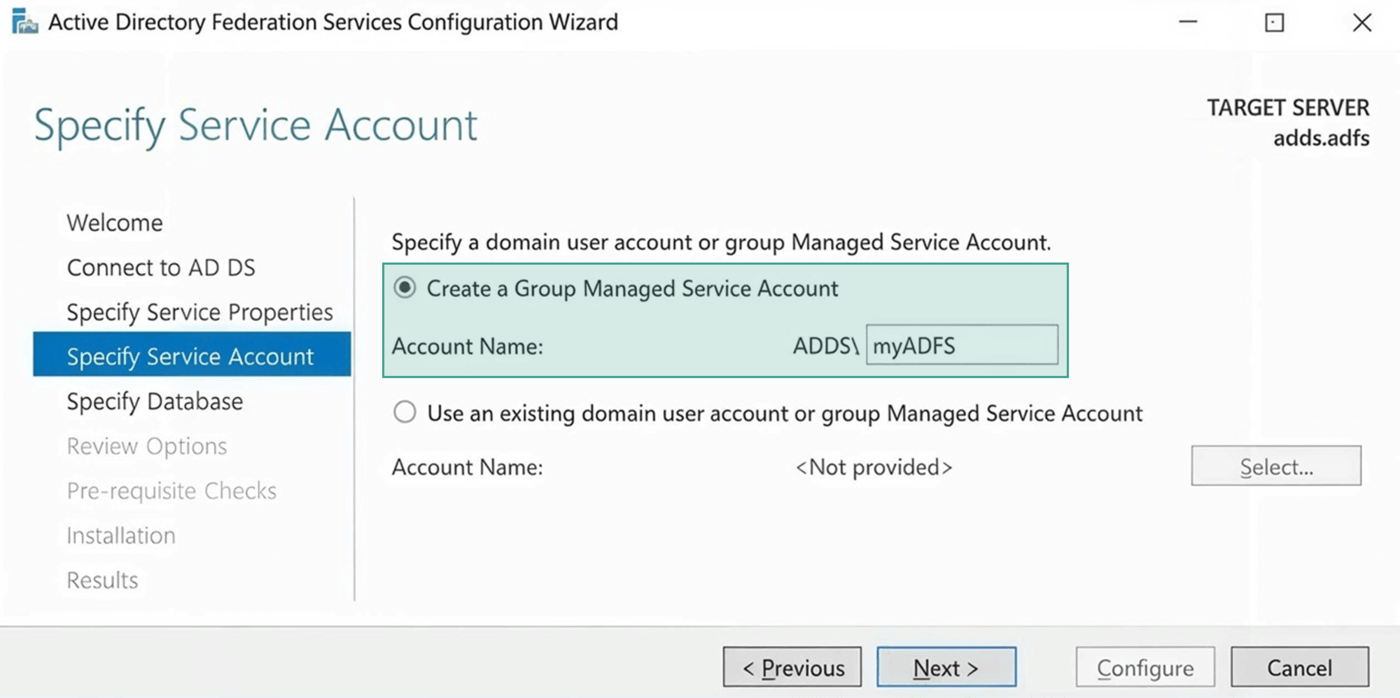

-

Раздел Specify Service Account → Выбрать Create a Group Managed Service Account → В строке Account Name ввести данные (например iva, значение может быть любым) → Нажать кнопку Next

-

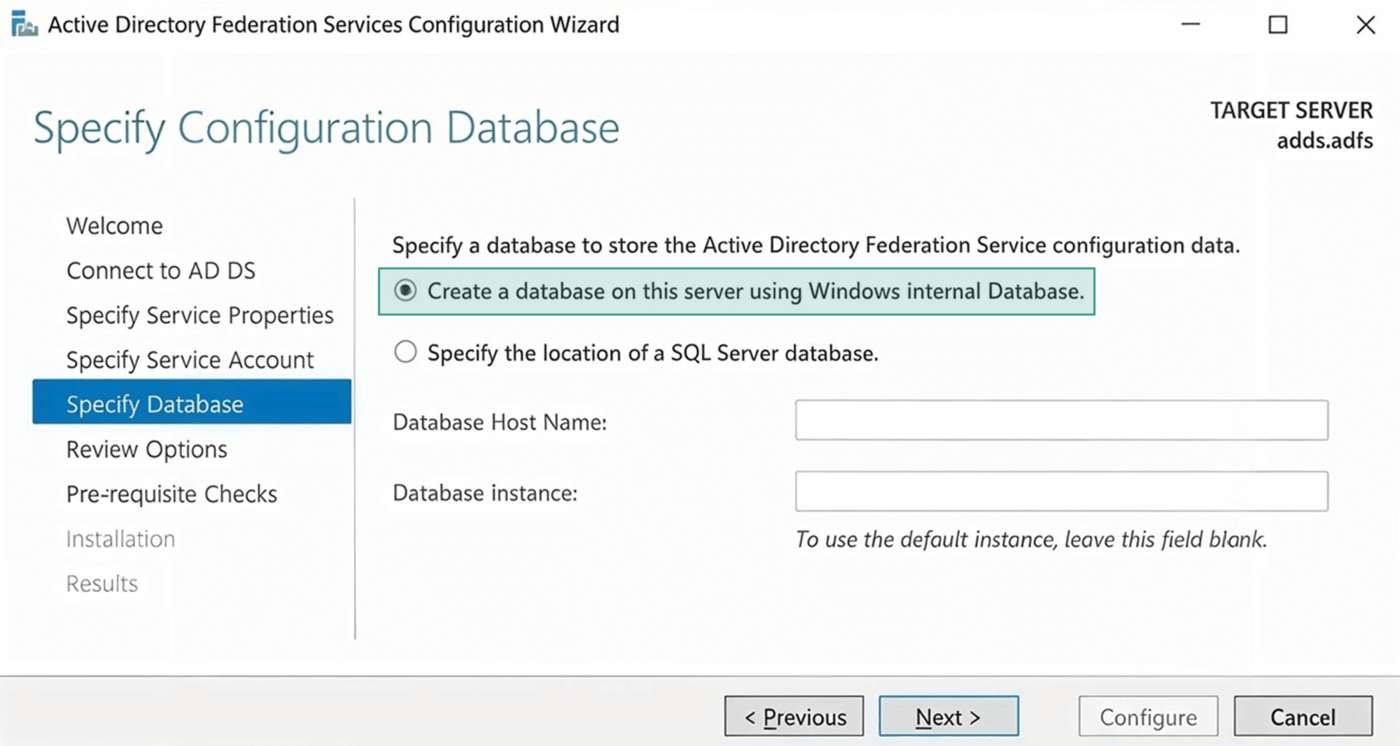

Раздел Specify Database → Выбрать Create a database on this server using Windows Internal Database → Нажать кнопку Next

-

-

завершить настройку

Добавление новой точки подключения ADFS

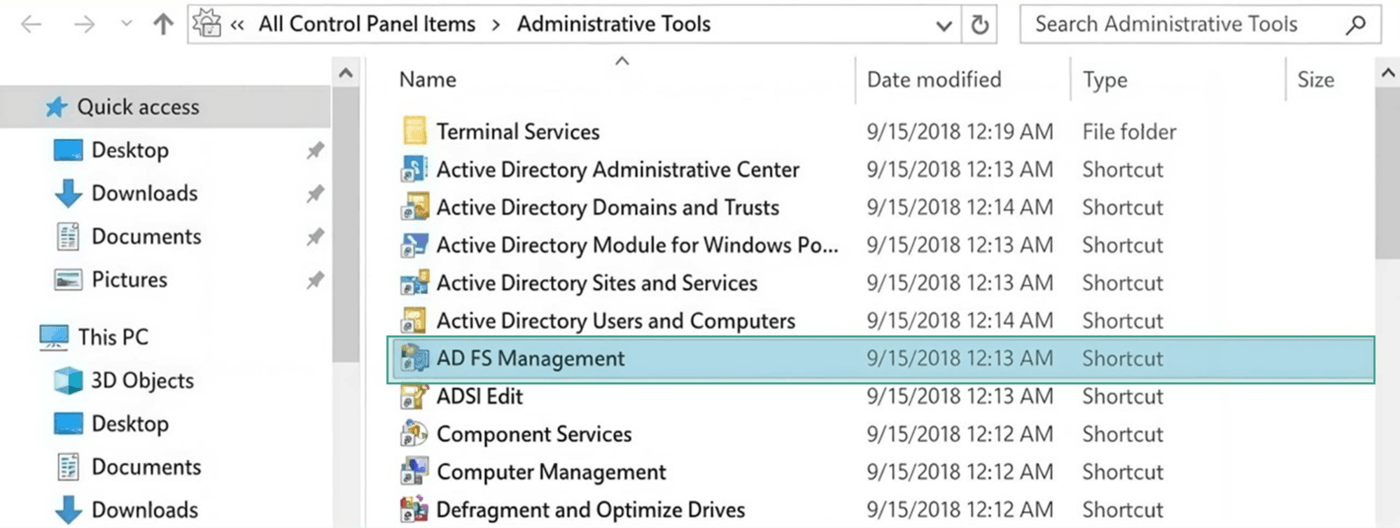

Для добавления новой точки подключения необходимо запустить утилиту ADFS Management: Проводник → Control Panel → Administrative Tools → AD FS Management → AD FS

Создание Relying Party Trust

Чтобы создать Relying Party Trust, необходимо:

-

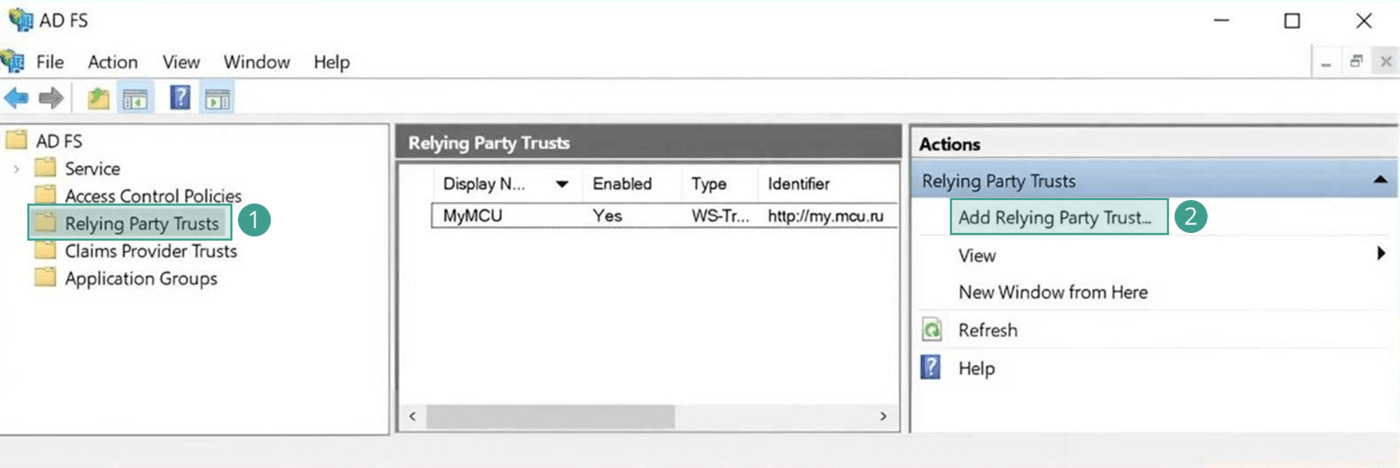

AD FS → Открыть папку Relying Party Trusts

→

Выбрать Add Relying Party Trust Wizard…

→

Выбрать Add Relying Party Trust Wizard…  →

Add Relying Party Trust Wizard

→

Add Relying Party Trust Wizard -

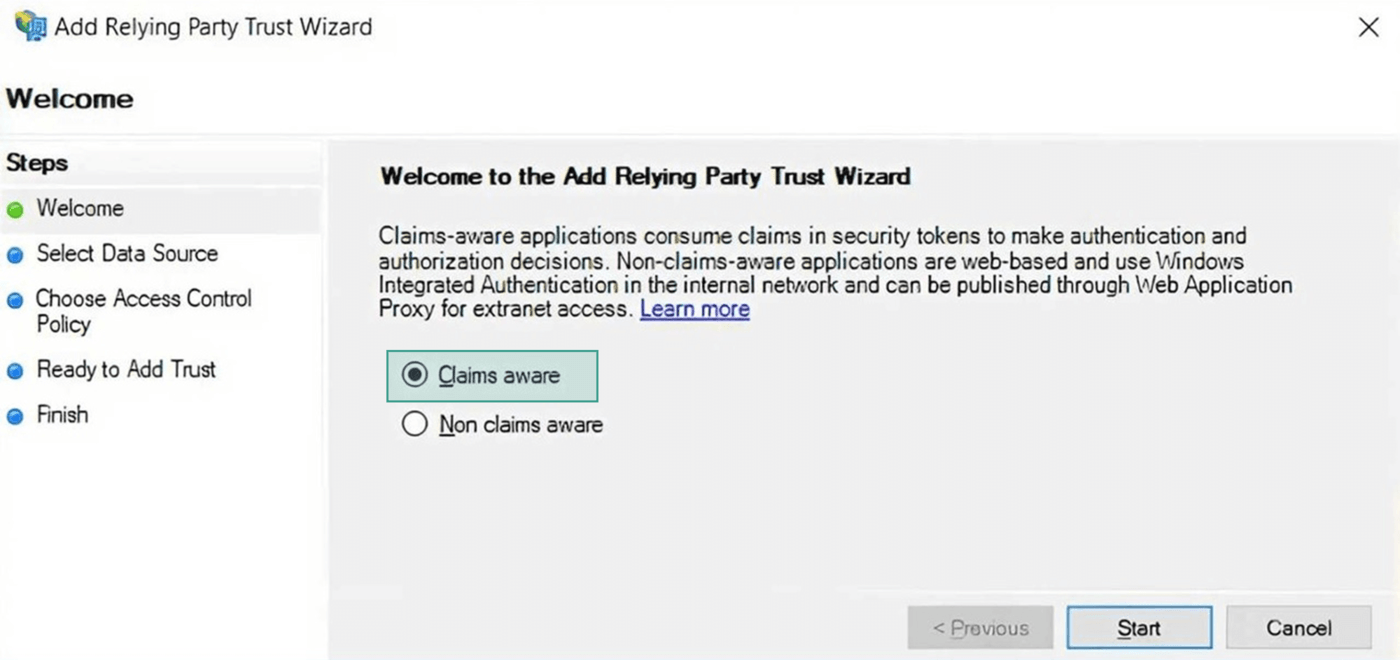

Вкладка Welcome → Выбрать Claims aware → Нажать кнопку Start

-

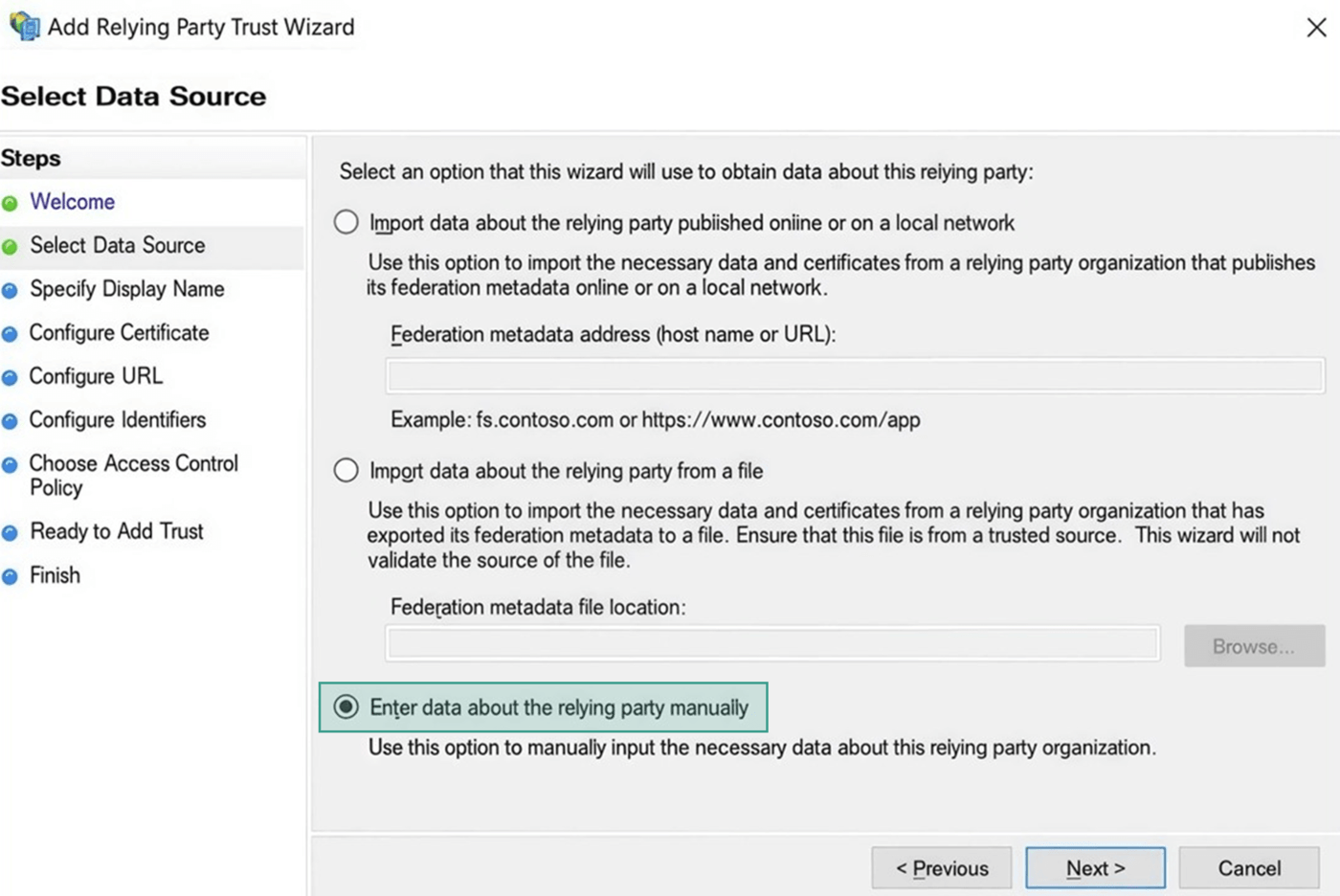

Вкладка Select Data Source → Выбрать Enter data about the relying party manually → Нажать кнопку Next

-

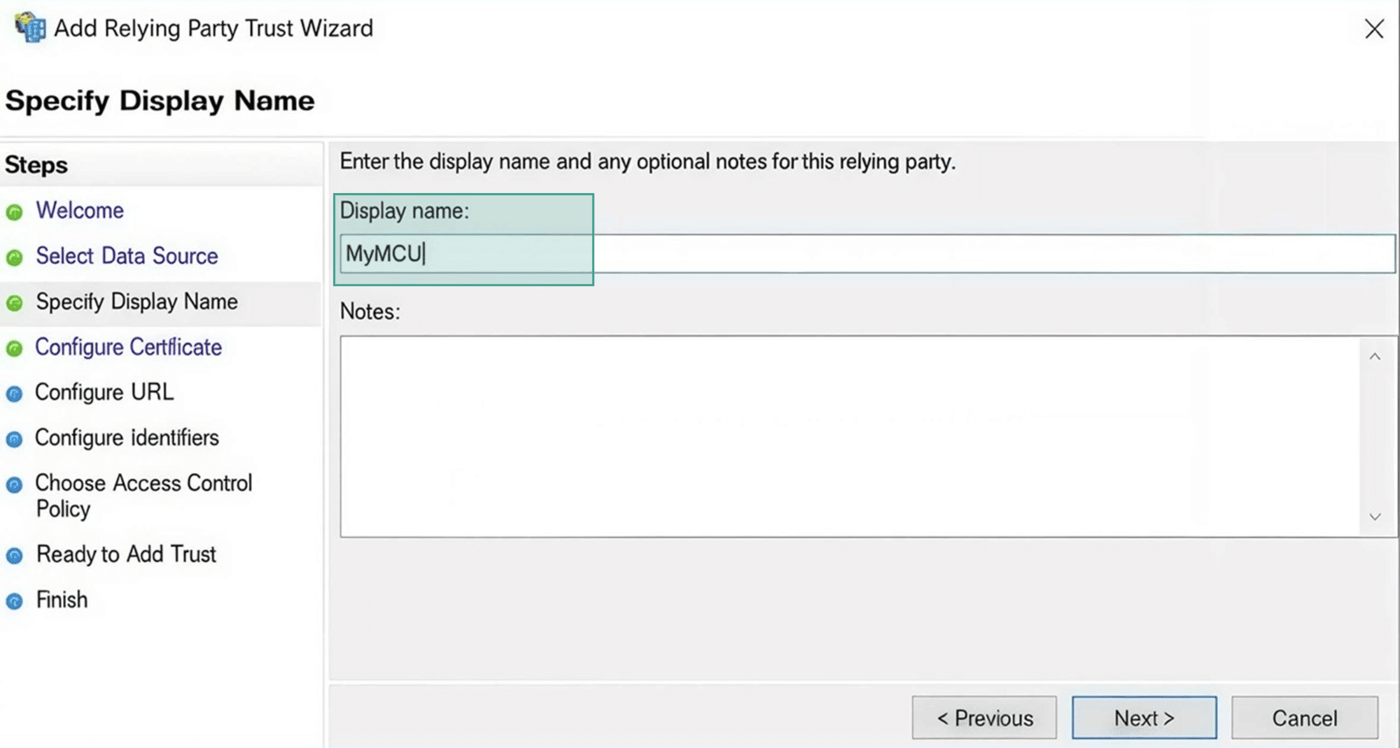

Вкладка Specify Display Name → В поле Display name ввести имя (например iva, значение может быть любым) → Нажать кнопку Next

-

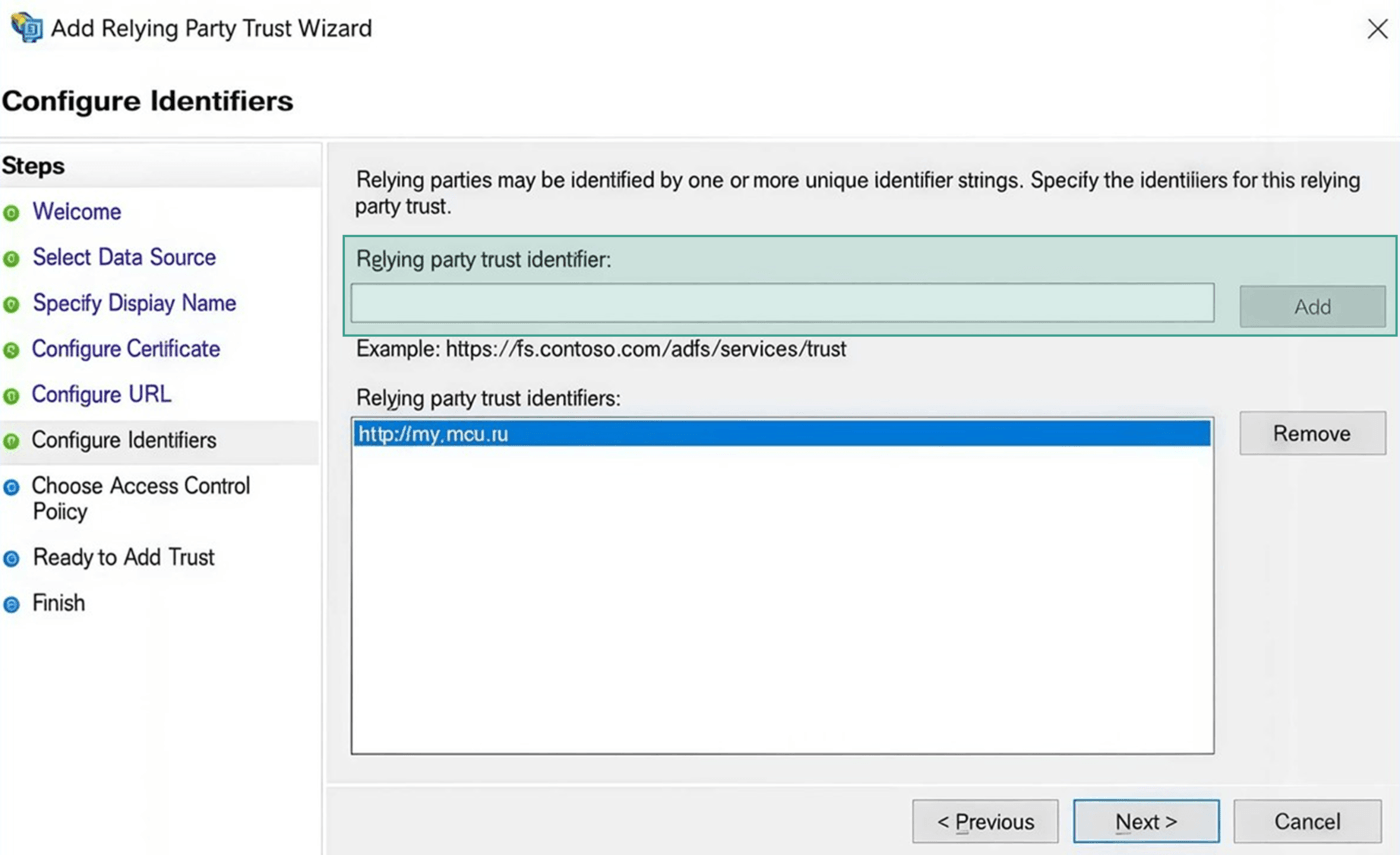

Вкладка Configure Identifiers → В поле Relying party trust identifier ввести

https://<iva_mcu_fqdn>→ Нажать кнопку Add → Нажать кнопку Nextгде <iva_mcu_fqdn> — FQDN Платформы IVA MCU

-

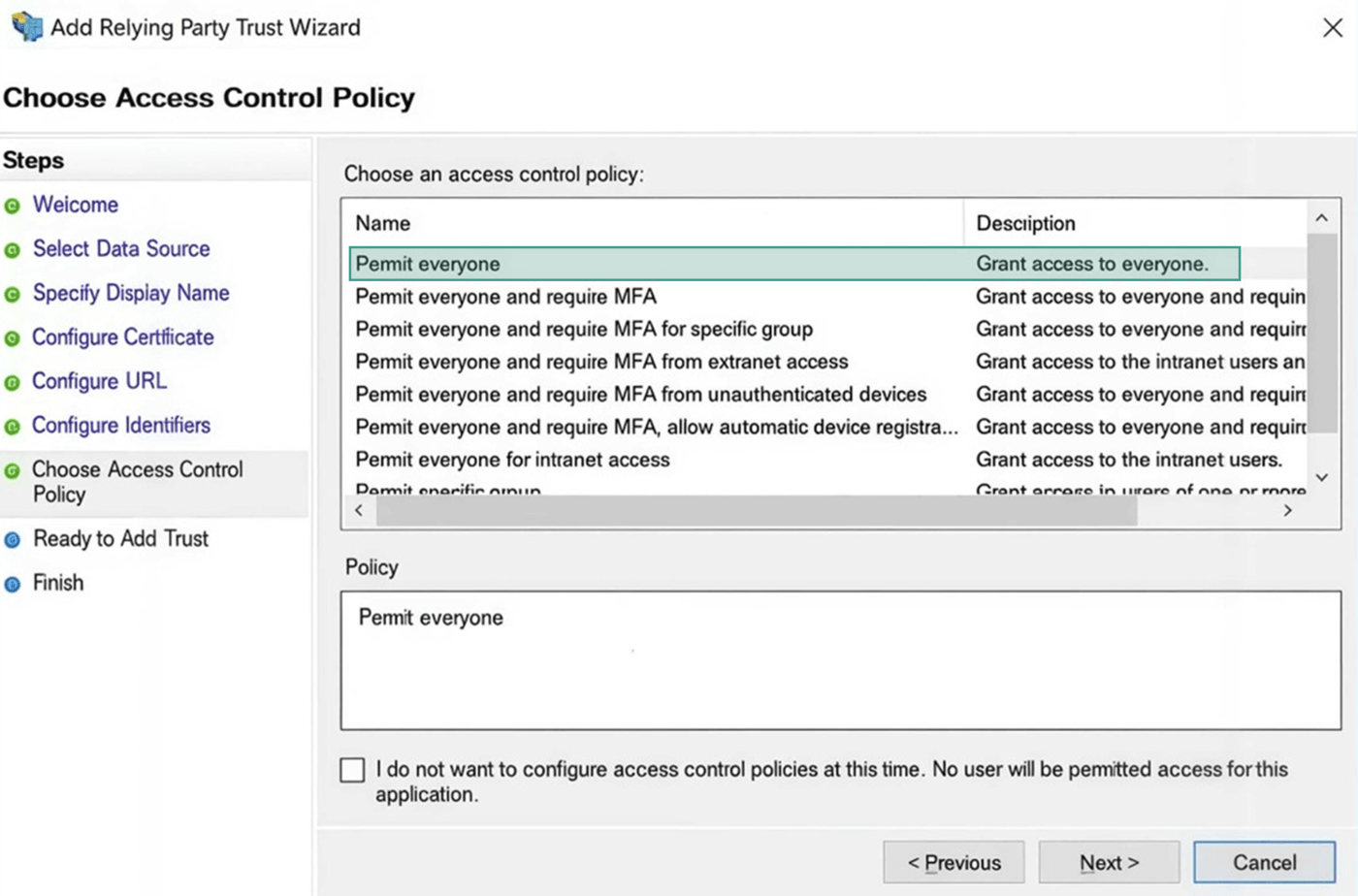

Вкладка Choose Access Control Policy → Выбрать Permit everyone → Нажать кнопку Next

-

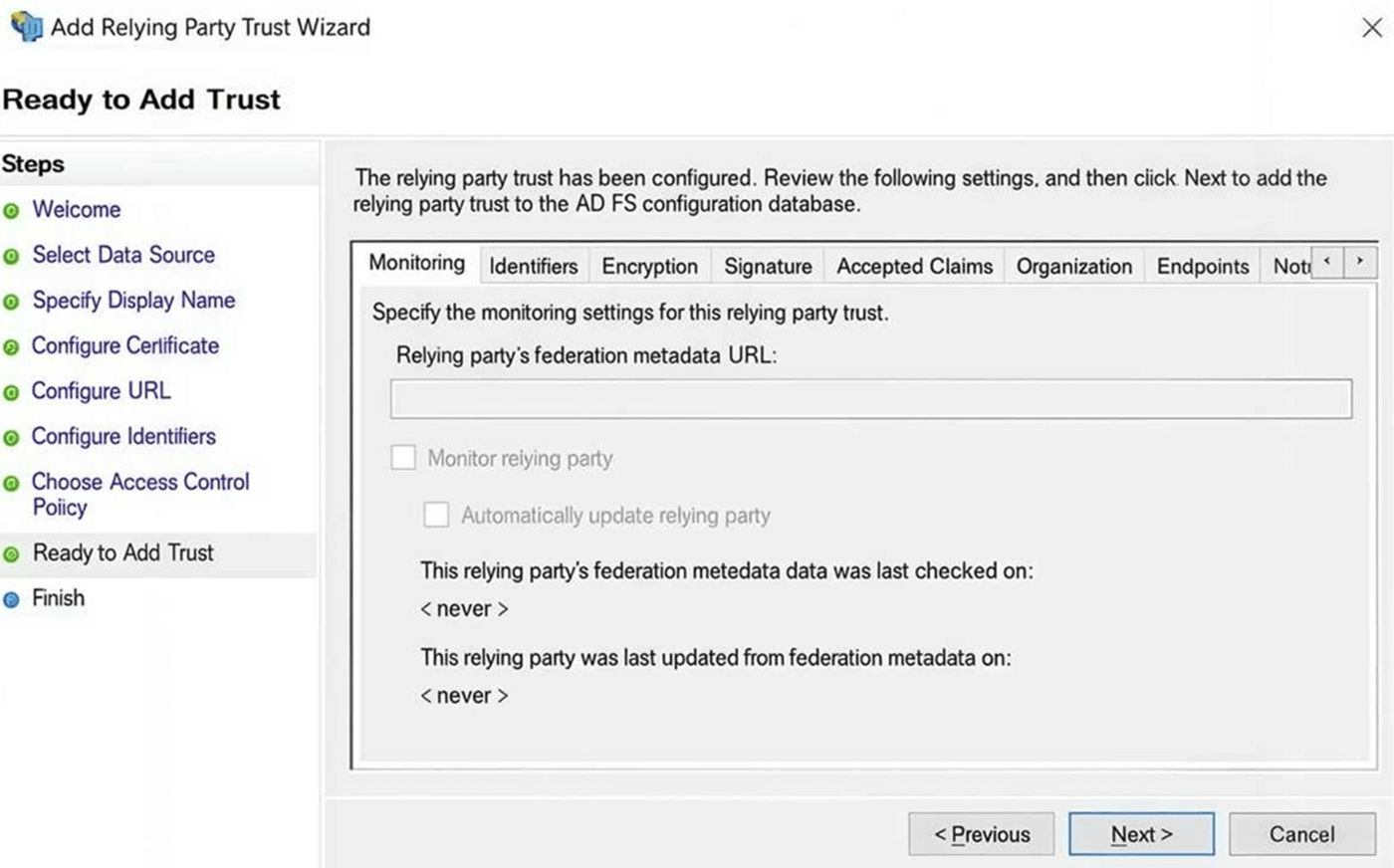

Вкладка Ready to Add Trust → Нажать кнопку Next (принимаются значения по умолчанию)

-

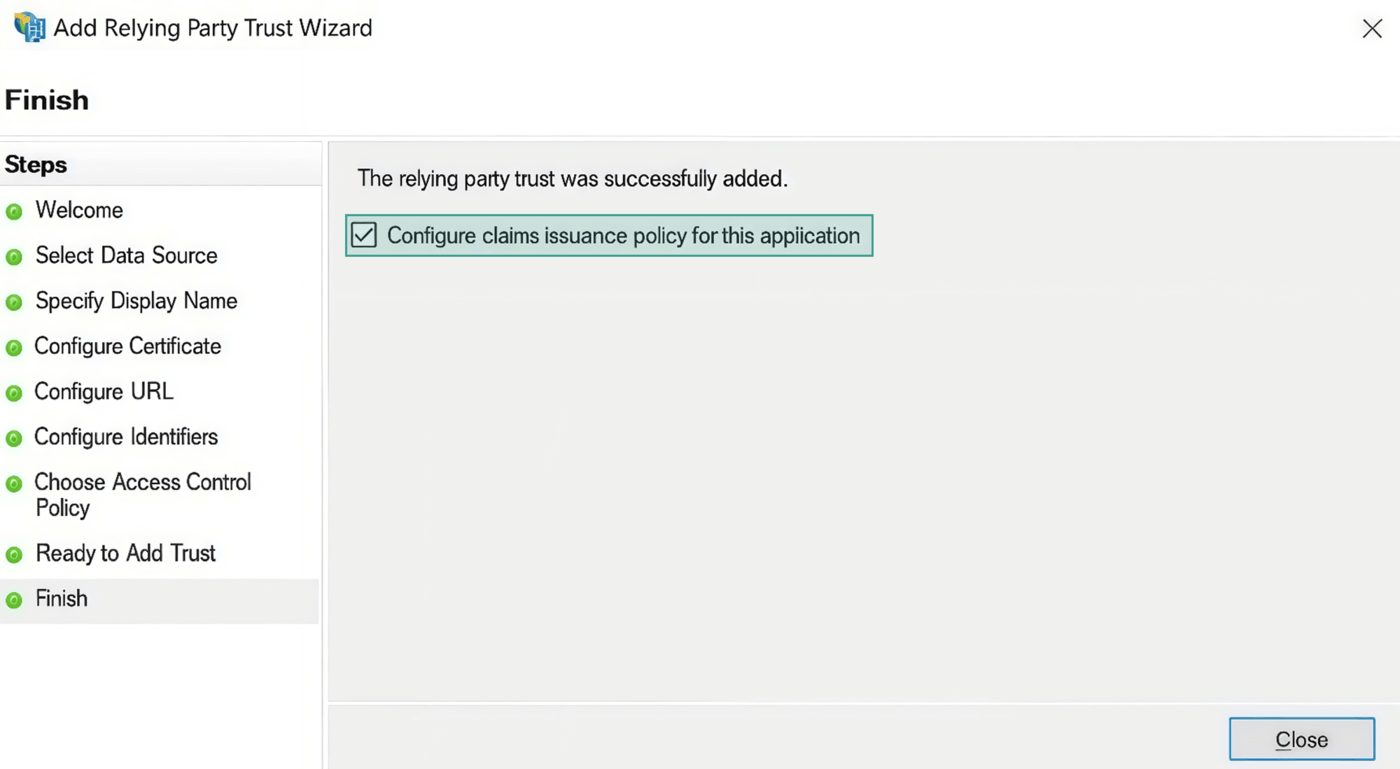

Вкладка Finish → Проверить наличие флага Configure claims issuance policy for this application (флаговая кнопка включена по умолчанию) → Нажать кнопку Close

Настройка Relying Party Trust

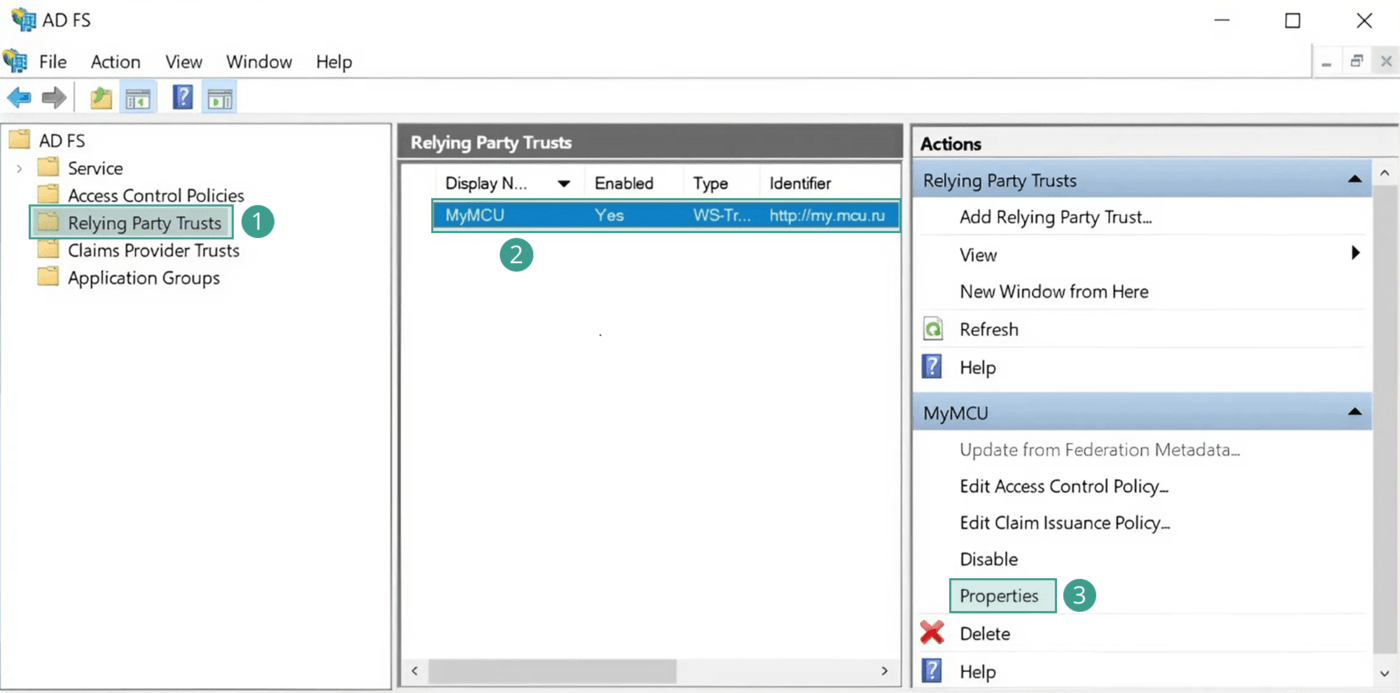

Чтобы настроить Relying Party Trust, необходимо:

-

открыть свойства добавленного Trust:

AD FS → Открыть папку Relying Party Trusts →

Выбрать ранее созданный Trust

→

Выбрать ранее созданный Trust  → Нажать Properties

→ Нажать Properties

-

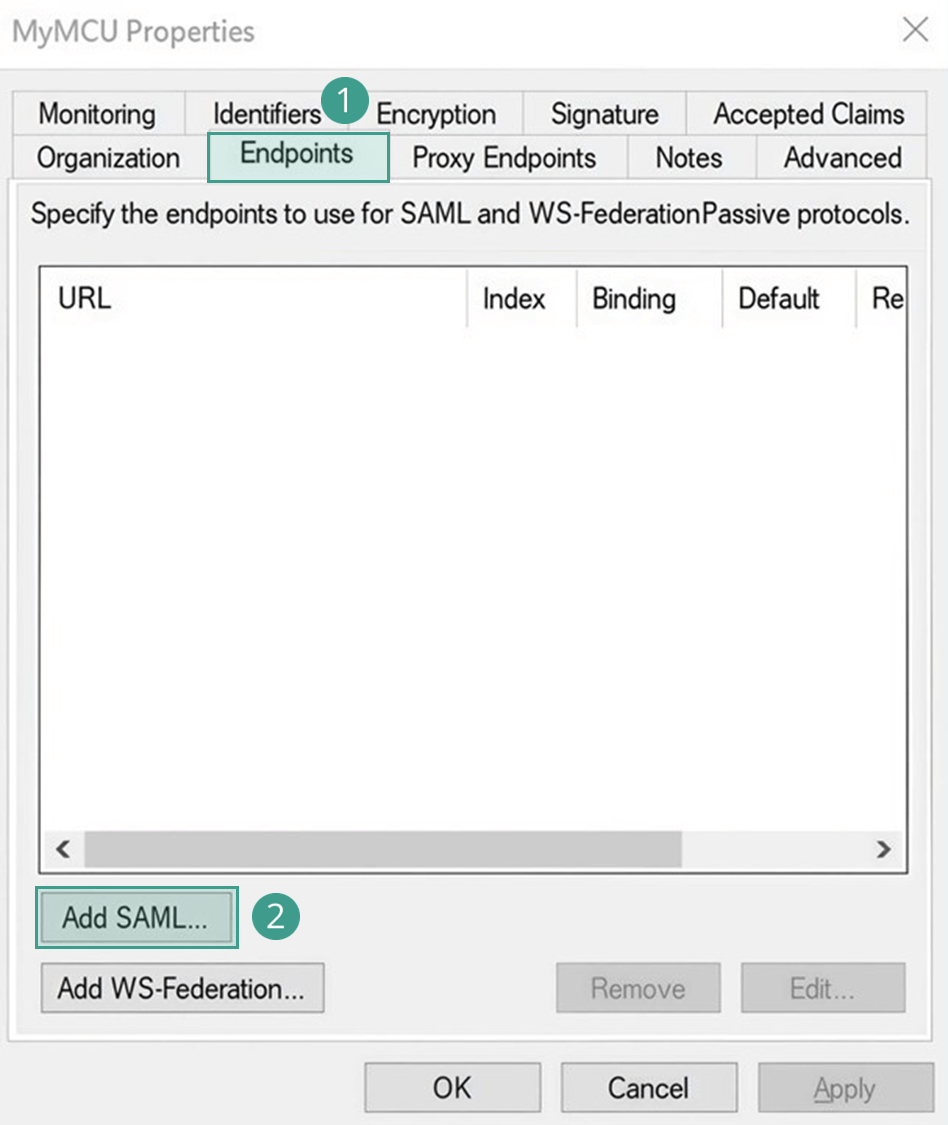

добавить SAML Assertion Consumer: Перейти на вкладку Endpoints

→

Нажать кнопку Add SAML…

→

Нажать кнопку Add SAML…  →

Add an Endpoint

→

Add an Endpoint

-

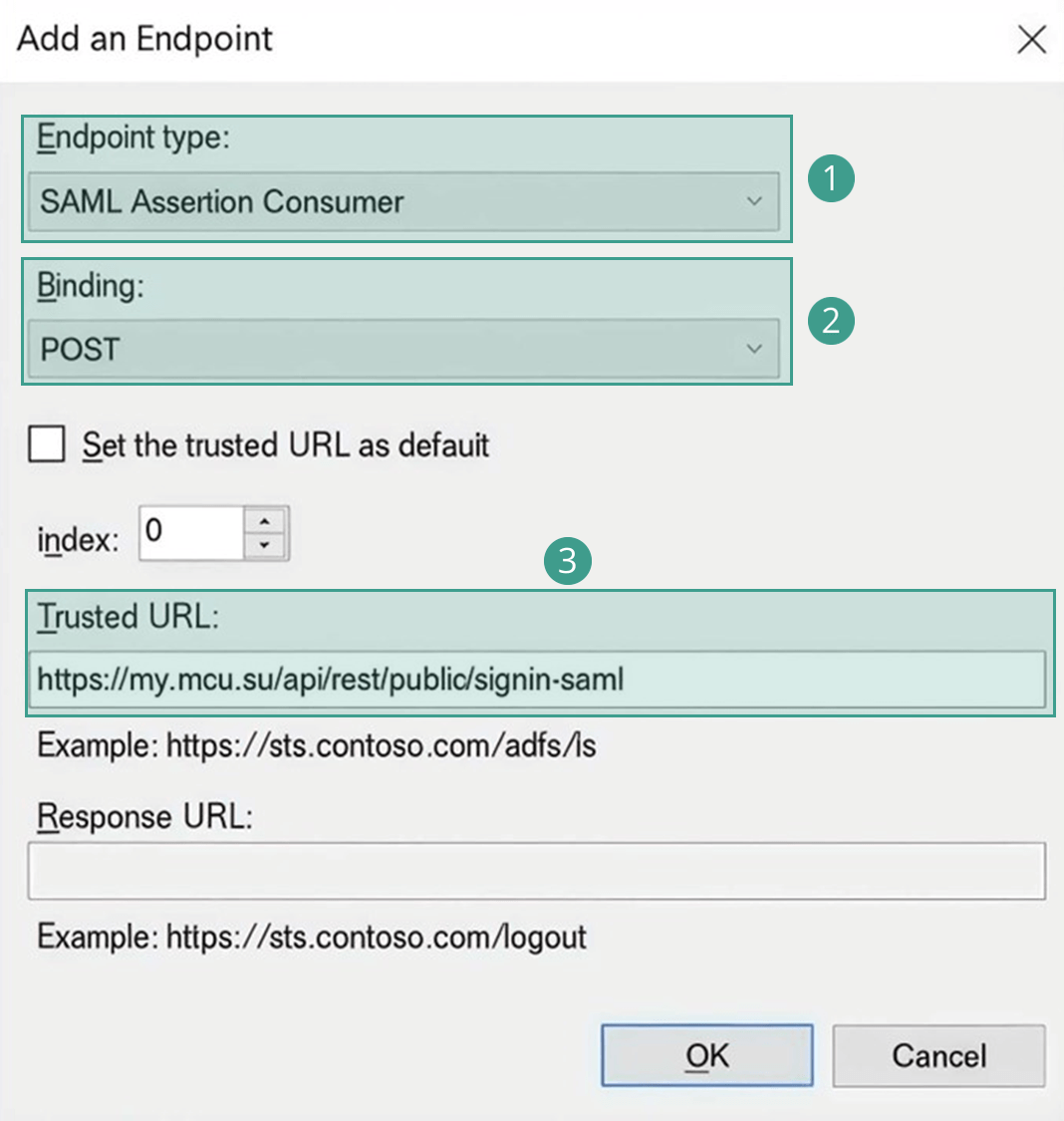

добавить Endpoint: Add an Endpoint → В поле Endpoint type выбрать SAML Assertion Consumer

→

В поле Binding выбрать POST

→

В поле Binding выбрать POST  →

В поле Trusted URL ввести

→

В поле Trusted URL ввести https://<iva_mcu_fqdn>/api/rest/public/signin-saml →

Нажать кнопку ОК

→

Нажать кнопку ОКгде <iva_mcu_fqdn> — FQDN Платформы IVA MCU

-

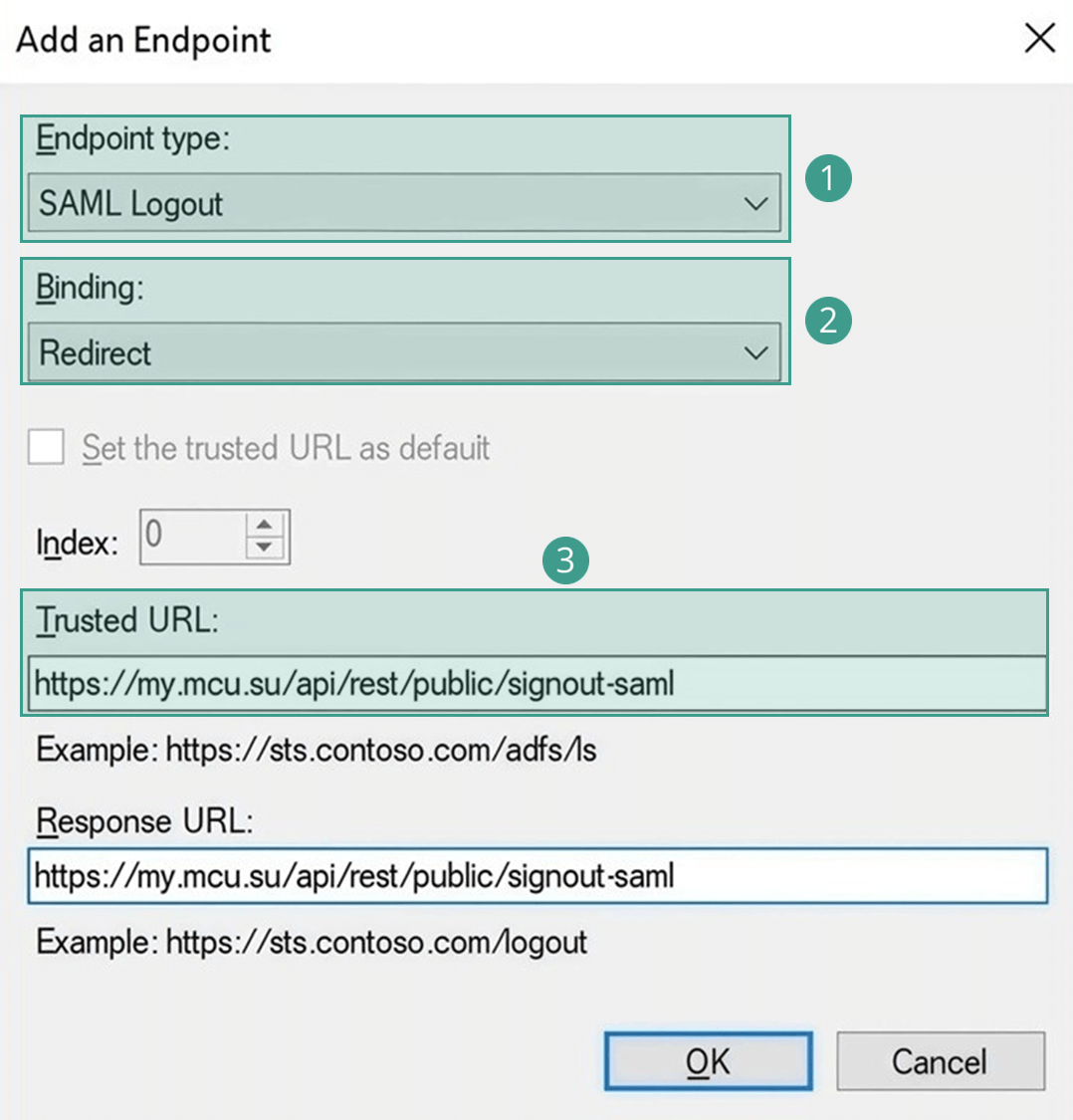

добавить SAML Logout: Вкладка Endpoints → Нажать кнопку Add SAML… → Add an Endpoint → В поле Endpoint type выбрать SAML Logout

→

В поле Binding выбрать Redirect

→

В поле Binding выбрать Redirect  →

В поле Trusted URL указать

→

В поле Trusted URL указать https://<iva_mcu_fqdn>/api/rest/public/signout-saml →

Нажать кнопку ОК

→

Нажать кнопку ОКгде <iva_mcu_fqdn> — FQDN Платформы IVA MCU

-

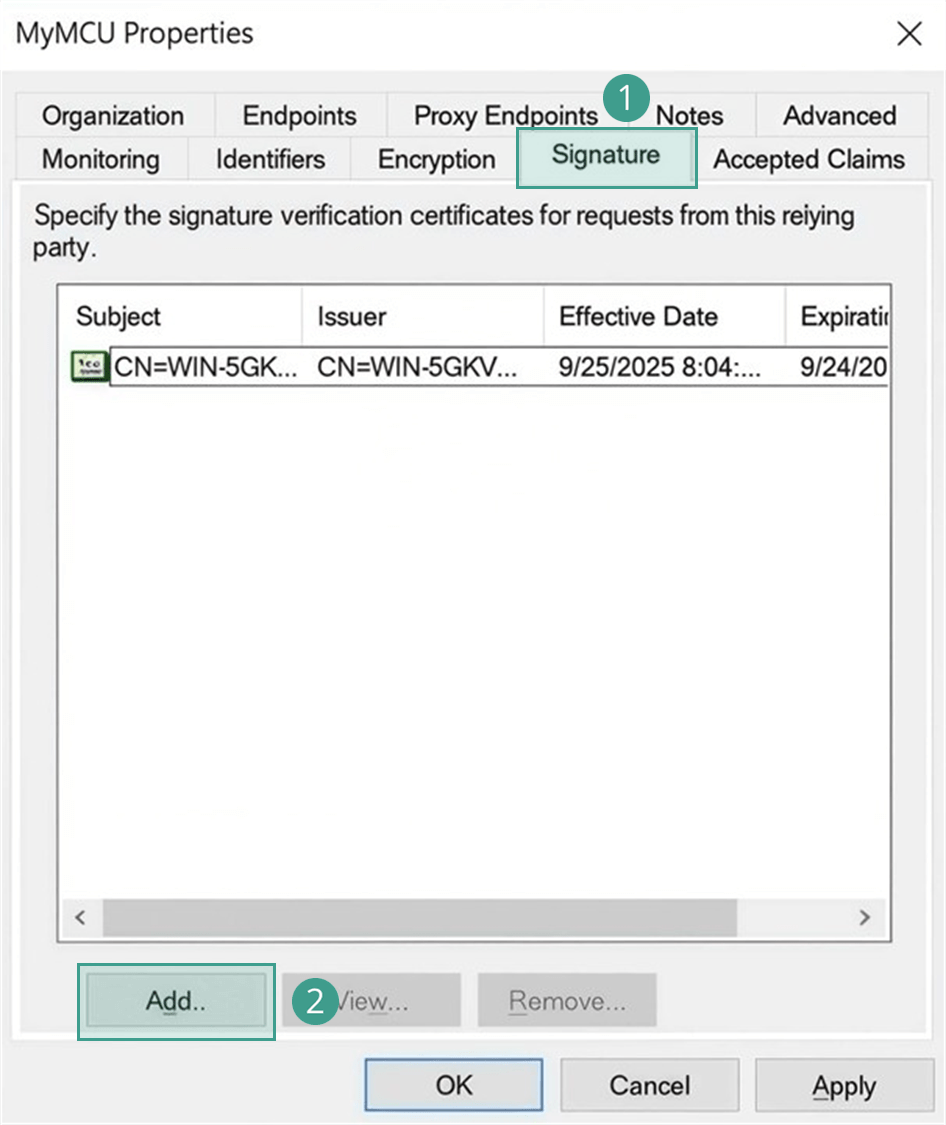

импортировать X.509 Сертификат: Перейти на вкладку Signature

→

Нажать кнопку Add…

→

Нажать кнопку Add…  →

Добавить сертификат из файла → Нажать кнопку ОК

→

Добавить сертификат из файла → Нажать кнопку ОК

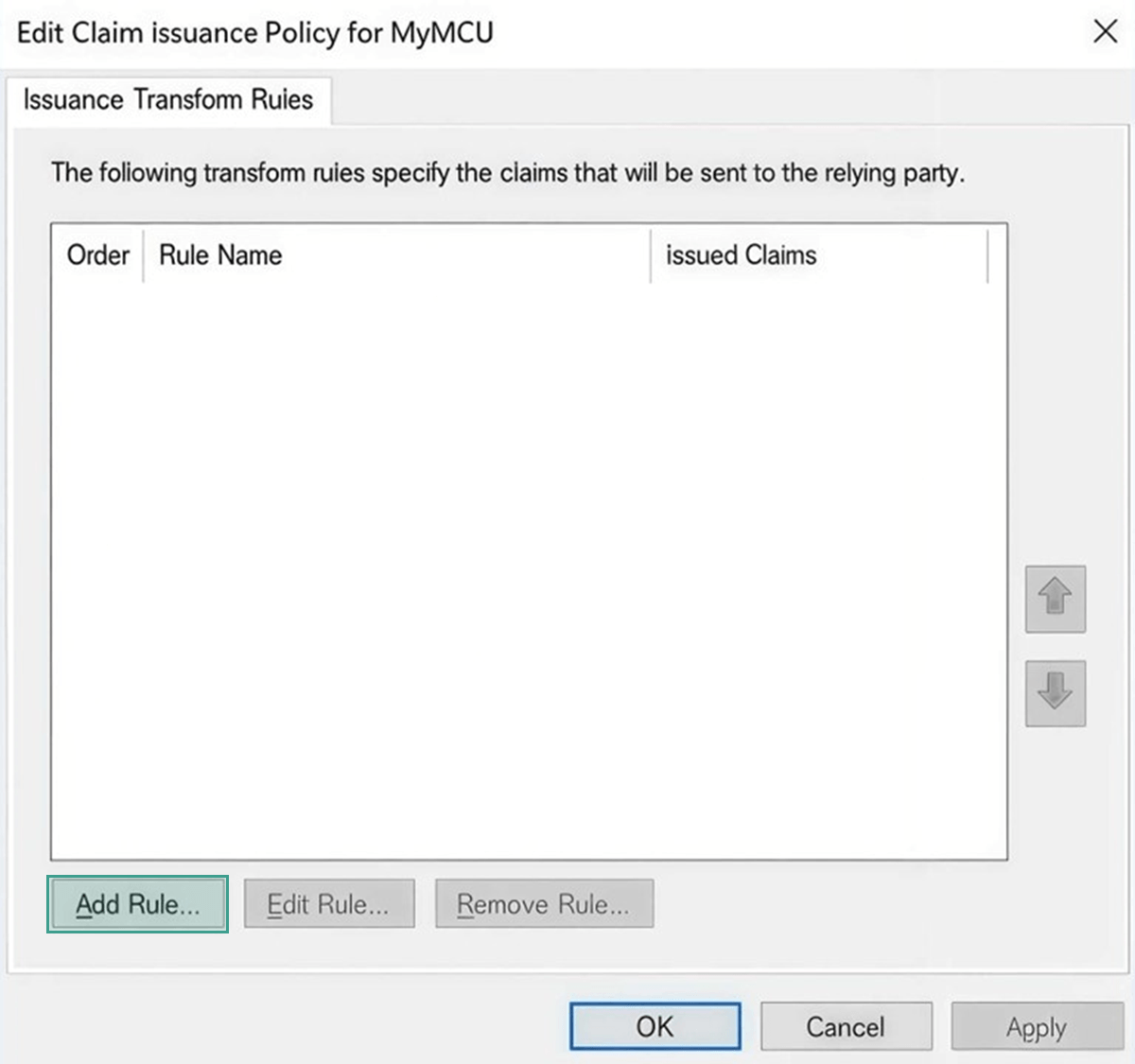

Настройка Claims для Relying Party Trust

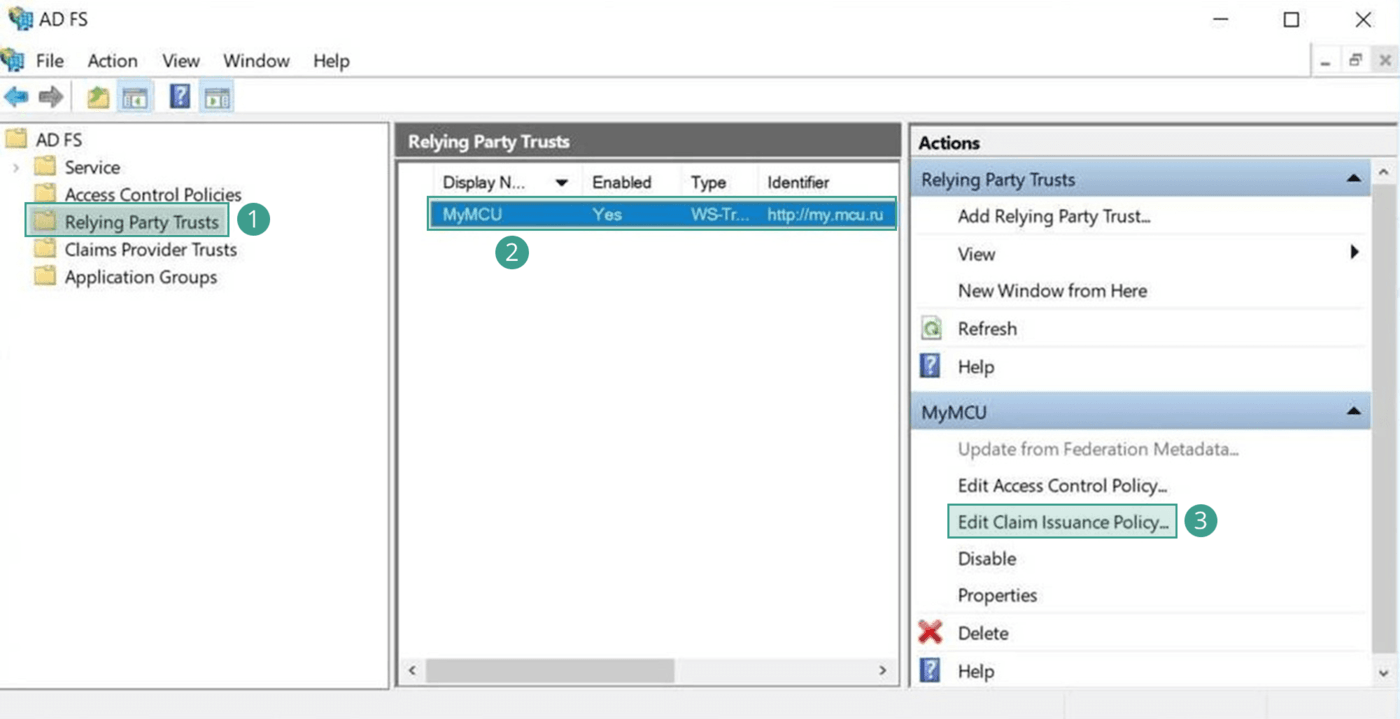

Чтобы настроить Claims, необходимо:

-

AD FS → Открыть папку Relying Party Trusts

→

Выбрать ранее созданный Trust

→

Выбрать ранее созданный Trust  →

Нажать Edit Claim Issuance Policy

→

Нажать Edit Claim Issuance Policy

-

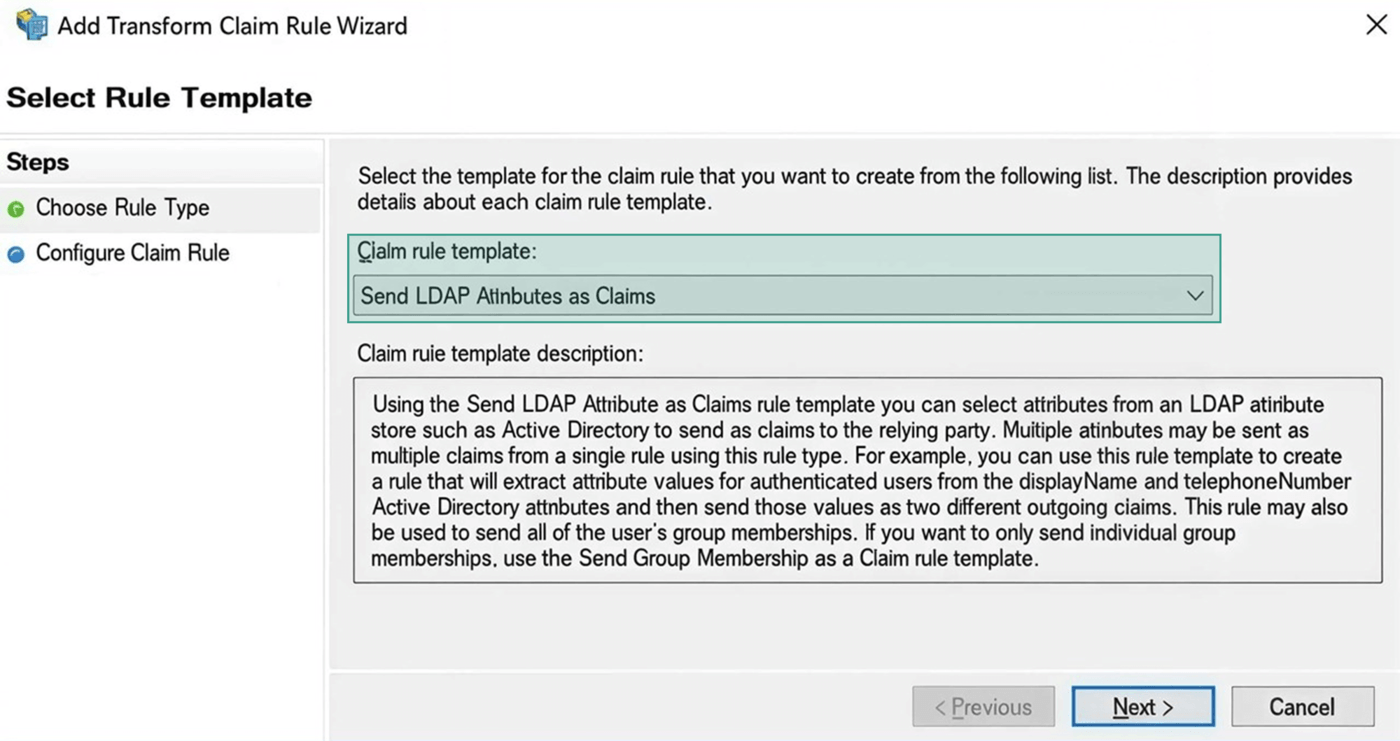

в окне Edit Claim issuance Policy Нажать кнопку Add Rule… → Add Transform Claim Rule Wizard

-

Add Transform Claim Rule Wizard → Вкладка Choose Rule Type → В поле Claim rule template выбрать Send LDAP Attributes as Claims → Нажать кнопку Next

-

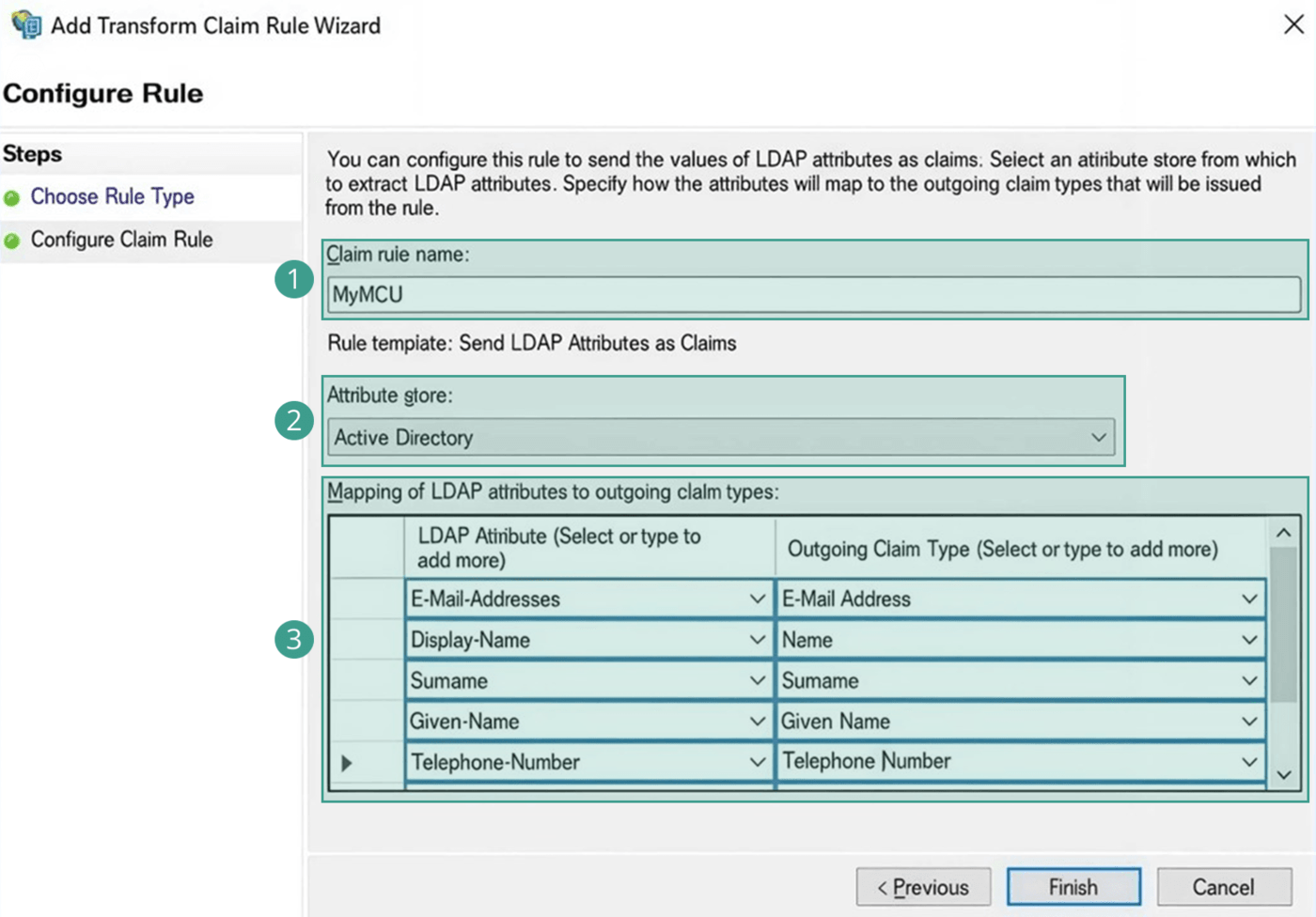

Вкладка Configure Claim Rule → В поле Claim rule name

ввести название (например iva, значение может быть любым) →

В поле Attribute store

ввести название (например iva, значение может быть любым) →

В поле Attribute store  выбрать Active Directory →

В поле Mapping of LDAP attributes to outgoing claim types

выбрать Active Directory →

В поле Mapping of LDAP attributes to outgoing claim types  ввести данные LDAP атрибутов для Claims →

Нажать кнопку Finish

ввести данные LDAP атрибутов для Claims →

Нажать кнопку Finish

| LDAP Attribute | Outgoing Type | Где используется |

|---|---|---|

E-Mail-Address |

E-Mail Address |

Используется для установки E-mail. |

Employee-ID |

Subject Name |

|

Surname |

Surname |

Фамилия. |

Display-Name |

Name |

Полное имя пользователя. |

Given-Name |

Given Name |

Имя пользователя. |

Telephone-Number |

Telephone-Number |

Номер телефона. |

User-Principal-Name |

Name ID |

Идентификатор пользователя в базе |

SAM-Account-Name |

Имя учетной записи в Windows |

Используется чтобы связать LDAP-каталог и ADFS-сервер. |

| Для настройки интеграции LDAP- и АDFS-авторизации, на стороне ADFS-сервера необходимо указать LDAP-атрибут SAM-Account-Name |

| В случае реализации взаимосвязи с сервером LDAP все атрибуты для Claims будут взяты из LDAP-каталога |

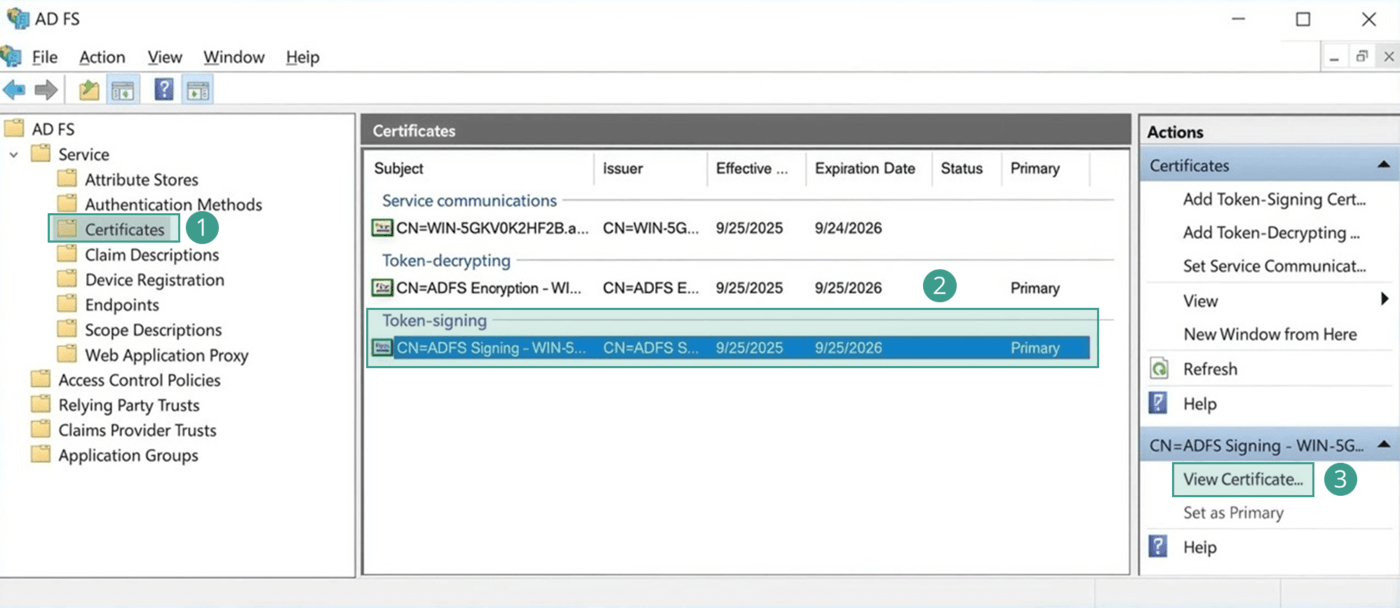

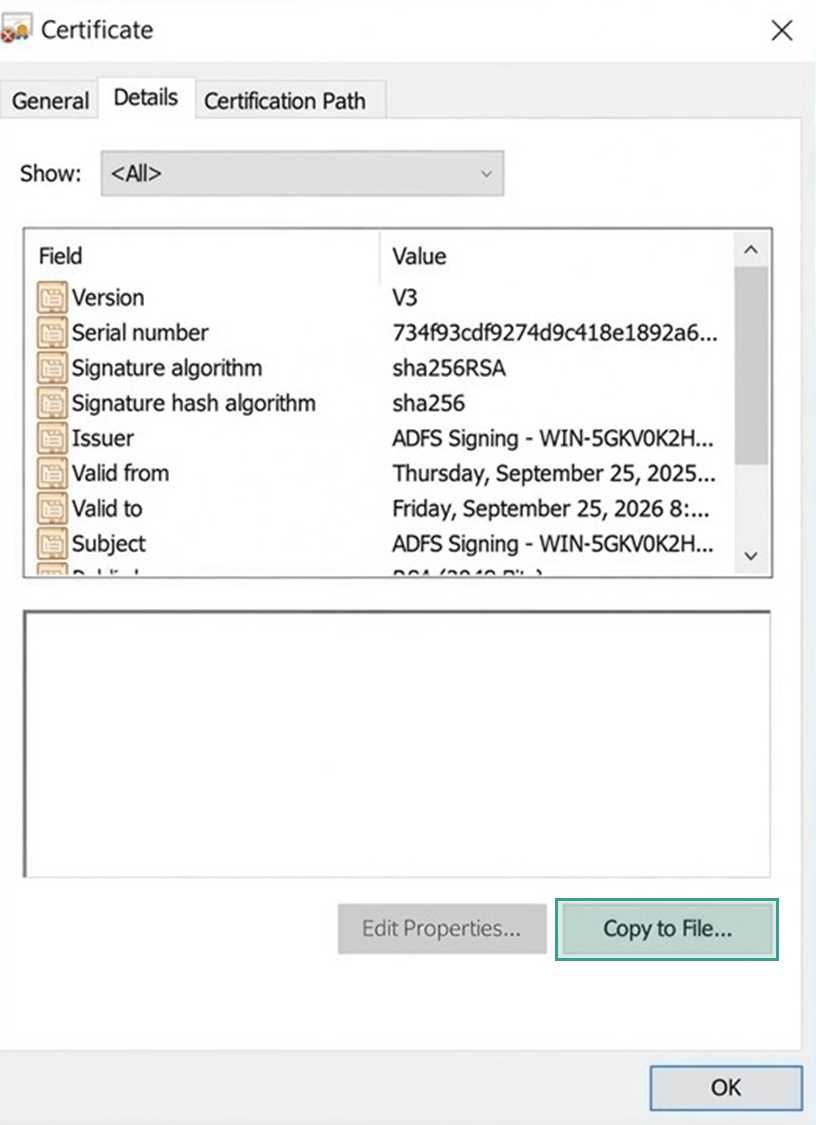

Получение сертификата Token-signing

Чтобы получить Token-signing Сертификат, необходимо:

-

AD FS → Открыть папку Service → Выбрать папку Certificates

→

Секция Token-signing →

Выбрать сертификат

→

Секция Token-signing →

Выбрать сертификат  →

Нажать View Certificate

→

Нажать View Certificate  →

Certificate

→

Certificate -

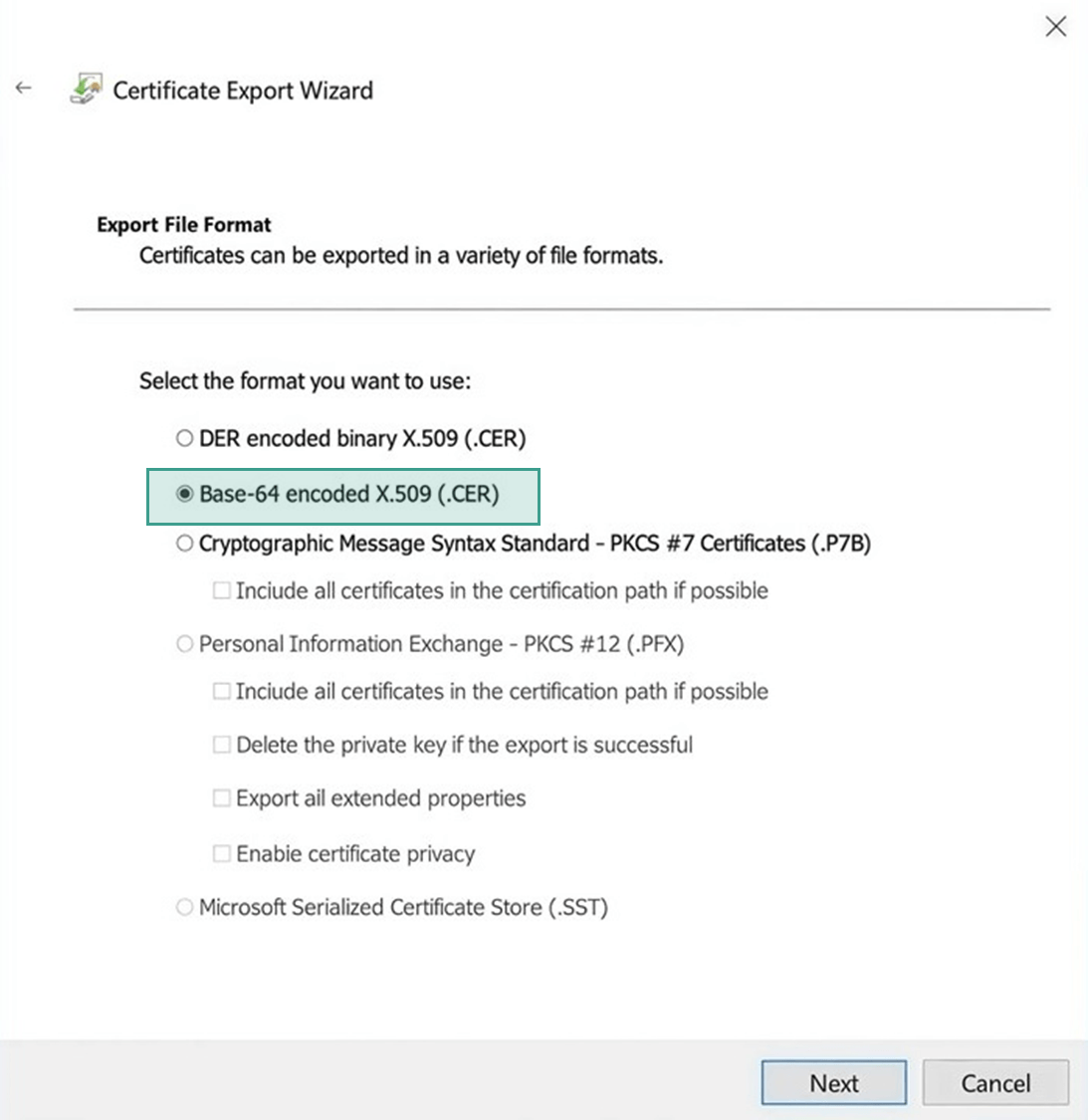

Certificate → Перейти на вкладку Details → Нажать кнопку Copy to file → Certificate Export Wizard

-

Certificate Export Wizard → Выбрать формат Base-64 encoded X.509 (.CER) → Нажать кнопку Next → Указать путь для сохранения файла → Завершить экспорт

| Полученный сертификат будет использоваться во время настройки ADFS SSO в IVA MCU |