Права доступа

В сервере телефонии IVA CS предусмотрено несколько уровней пользовательских прав для управления соответствующими типами объектов системы через web-интерфейс. Настройка пользовательских возможностей на каждом уровне осуществляется администратором IVA CS.

Учетная запись пользователя создается в определенном домене. В зависимости от уровня пользовательских прав, доступ пользователя может ограничиваться данными своего домена и данными нижестоящих вложенных доменов (поддомены), при этом доступ к данным доменов верхнего уровня может быть ограничен.

Пользователям назначаются роли, которые представляют собой набор прав для управления определенными типами объектов системы в web-интерфейсе. Набор прав для каждого типа объекта системы определяет, какие запросы пользователь может выполнять в отношении этого типа объекта.

Разграничение прав пользователей осуществляется через назначение ролей, которые администратор IVA CS настраивает в зависимости от необходимых прав доступа и предоставляемых услуг.

Минимальный набор типов прав доступа:

-

Пользователь — имеет доступ к пользовательскому web-интерфейсу и может конфигурировать пользовательские сервисы. Включает доступ к настройкам своего профиля, а также к пользовательским сервисам

-

Администратор — права администратора определяются в зависимости от его роли. Администратор имеет возможность управлять всеми функциями IVA CS в рамках своего домена в соответствии с назначенной ролевой моделью

| Присвоение пользователю какой-либо созданной роли с набором прав должно осуществляться администратором системы с использованием web-интерфейса IVA CS |

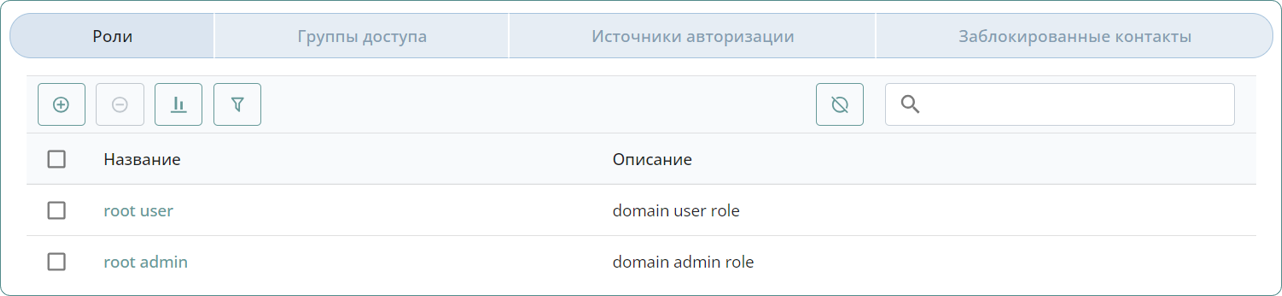

Роли

Во вкладке Роли создаются пользовательские роли и настраиваются права доступа к информации и предоставляемым услугам.

Для перехода во вкладку: раздел Права доступа → вкладка Роли

По умолчанию созданы два типа ролей:

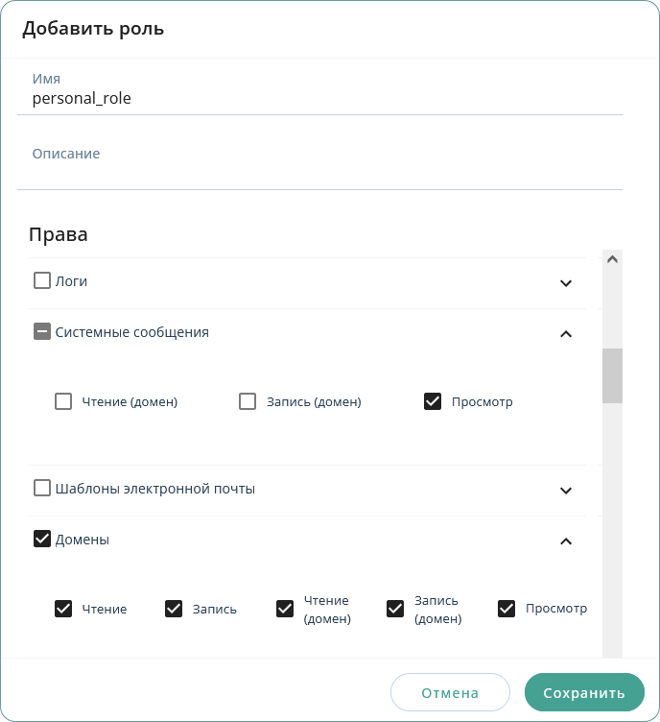

Добавление роли

Для добавления роли необходимо:

-

раздел Права доступа → вкладка Роли

-

нажать кнопку

→ окно Добавить роль

→ окно Добавить роль -

указать параметры роли:

-

поле Имя: название добавляемой роли

-

поле Описание: описание добавляемой роли

-

секция Права: выбрать права и в соответствующих полях установить необходимые уровни прав

Подробнее

Доступны следующие уровни прав:

-

чтение

-

запись

-

чтение (домен)

-

запись (домен)

-

просмотр

Уровни прав чтение (домен) и запись (домен) распространяются на весь домен: родительский домен и нижестоящие вложенные домены.

Уровни прав чтение и запись распространяют свое действие на сущности текущего пользователя

-

-

-

нажать кнопку

Новая роль будет добавлена в список ролей.

|

При первичной установке системы все доступные на момент установки права автоматически назначаются Администратору. Если при обновлении сервера телефонии IVA CS с предыдущих версий на новую в системе появляется новая функциональность, то вместе с новыми функциями появляются новые права доступа. Эти права не активируются по умолчанию. Администратор IVA CS должен вручную назначить необходимые права на возможность использования данных функций |

Удаление роли

Для удаления роли:

-

раздел Права доступа → вкладка Роли

-

выбрать роль

→ нажать кнопку

→ нажать кнопку  → подтвердить удаление нажав кнопку

→ подтвердить удаление нажав кнопку

Выбранная роль будет удалена из списка ролей.

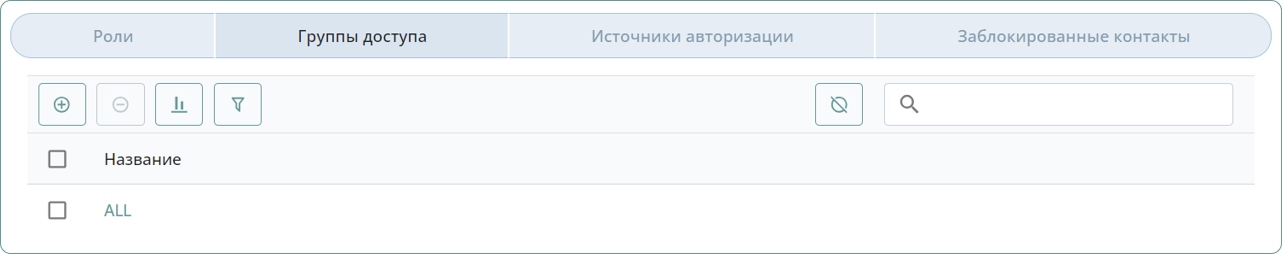

Группы доступа

Управление доступом к маршрутам, голосовым сервисам, а также звонкам между абонентами осуществляется с помощью групп доступа.

С помощью групп доступа при маршрутизации можно обеспечить запрет исходящей связи для абонентов, например, абонентам из разных групп доступа могут быть недоступны определенные маршруты.

Во вкладке Группы доступа отображается информация о пользовательских группах доступа.

Для перехода во вкладку: раздел Права доступа → вкладка Группы доступа

Группа доступа может объединять абонентов, маршруты и шлюзы.

Для совершения вызовов все абоненты, маршруты и шлюзы должны находиться в одной группе доступа внутри одного домена.

| По умолчанию всем абонентам, маршрутам и шлюзам присваивается группа доступа ALL |

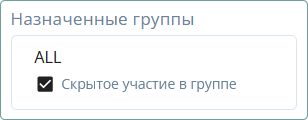

Для абонентов доступна опция Скрытое участие в группе.

Абонент, у которого включена данная опция, может совершать вызовы всем абонентам, входящим в данную группу доступа, но совершить ответный вызов в сторону абонента нельзя.

|

Пример

У руководителя активирована флаговая кнопка Скрытое участие в группе, у подчиненных данная опция неактивирована. Руководитель может звонить всем сотрудникам, но сотрудники не могут звонить руководителю |

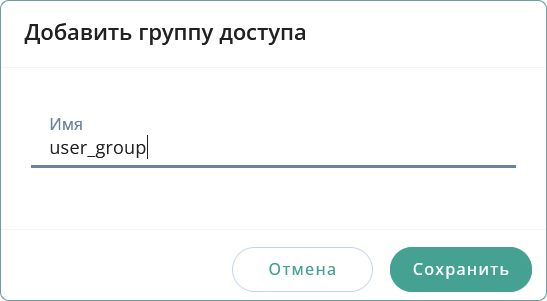

Добавление группы доступа

Для добавления группы доступа необходимо:

-

раздел Права доступа → вкладка Группы доступа

-

нажать кнопку

→ окно Добавить группу доступа

→ окно Добавить группу доступа -

в поле Имя указать название группы доступа

-

нажать кнопку

Созданная группа доступа отобразится в списке групп доступа.

Удаление группы доступа

Для удаления группы доступа:

-

раздел Права доступа → вкладка Группы доступа

-

выбрать группу доступа

→ нажать кнопку

→ нажать кнопку  → подтвердить удаление нажав кнопку

→ подтвердить удаление нажав кнопку

Выбранная группа доступа будет удалена из списка групп.

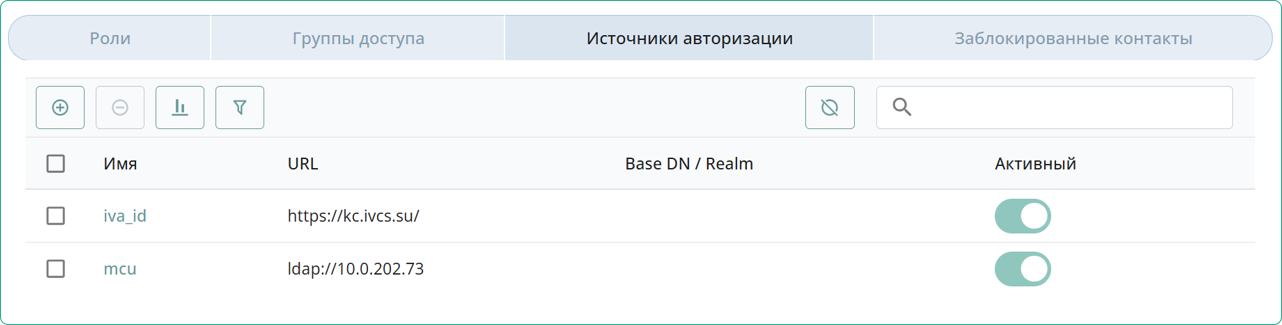

Источники авторизации

Во вкладке Источники авторизации можно настроить синхронизацию IVA CS с LDAP-серверами и IVA ID.

| Через LDAP-сервер осуществляется интеграция между IVA CS и IVA MCU |

Данный сервис позволяет автоматически синхронизировать список пользователей из LDAP-сервера и IVA ID, а также используется для аутентификации пользователей через LDAP-сервер и IVA ID.

Для перехода во вкладку: раздел Права доступа → вкладка Источники авторизации

|

Использовать источник авторизации для входа в систему можно лишь когда источник авторизации находится в состоянии Активный / Включен |

Особенности синхронизация пользователей между источниками авторизации и IVA CS:

-

учетные записи, ранее импортированные в список пользователей IVA CS из источника авторизации, но отсутствующие в источнике авторизации в настоящий момент, удаляются из списка пользователей IVA CS при очередном импорте пользователей

-

пользователям, импортированным через LDAP или IVA ID, по умолчанию присваивается роль user

-

ранее импортированные учётные записи пользователей теперь сохраняются в базе данных IVA CS, а не перезаписываются заново при повторной синхронизации

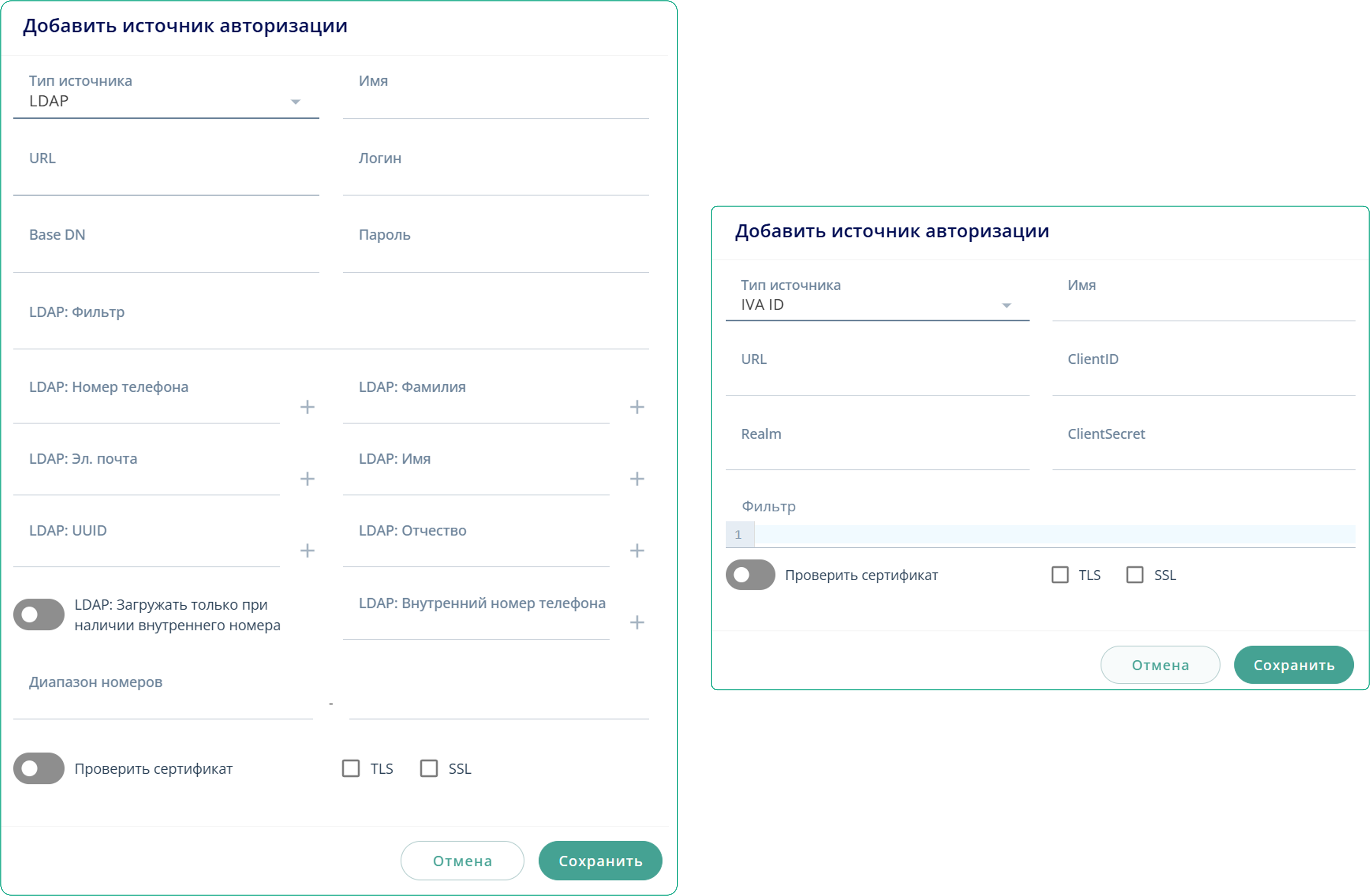

Добавление источника авторизации

Для добавления источника авторизации необходимо:

-

раздел Права доступа → вкладка Источники авторизации

-

нажать кнопку

→ окно Добавить источник авторизации

→ окно Добавить источник авторизации -

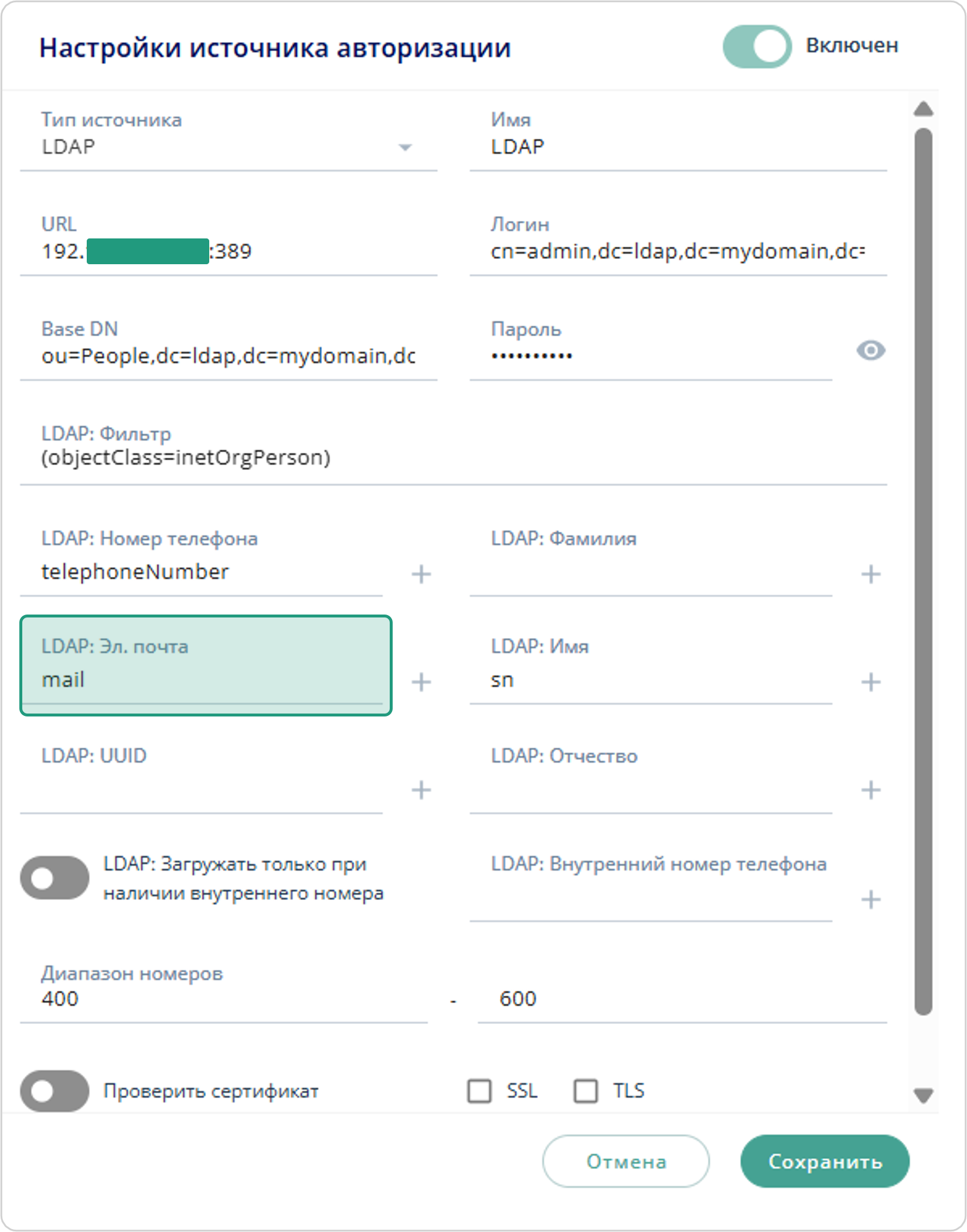

настроить параметры источника авторизации:

-

поле Тип источника: выбрать тип источника авторизации LDAP / IVA ID

для типа LDAP:

для типа IVA ID:

-

поле Имя: указать название сервера аутентификации IVA ID

-

поле URL: указать URL-адрес сервера аутентификации IVA ID (необходимо указать адрес сервера с протоколом, например,

https://iva.ru/) -

поле Realm: указать пространство (realm) IVA ID (параметр из панель администрирования IVA ID, указанный в строке Realm name во вкладке General раздела Realm settings)

-

поле ClientID: указать ID клиента (параметр из панель администрирования IVA ID, указанный в столбце Client ID во вкладке Client list раздела Clients)

-

поле ClientSecret: указать секрет клиента (параметр из панель администрирования IVA ID, указанный в строке Client Secret во вкладке Credentials для выбранного Client ID)

Для источника авторизации IVA ID доступна авторизация с использованием протокола OAuth 2.0. Подробнее — Авторизация с использованием протокола OAuth 2.0

-

-

-

нажать кнопку

| Все остальные поля (кроме полей Имя и URL) заполняются в соответствии с данными LDAP-сервера / сервера аутентификации IVA ID |

| Для LDAP-сервера в поле Диапазон номеров указывается, в каком числовом диапазоне необходимо создавать номера для новых абонентов при LDAP-конвертации |

Указанный источник авторизации будет добавлен в список источников авторизации.

|

Сертификаты используются для шифрования трафика. Для активации проверки SSL / TLS сертификатов необходимо перевести переключатель Проверить сертификат в активное положение Загруженные TLS / SSL сертификаты расположены во вкладке Сертификаты |

| Если активирован переключатель LDAP: Загружать только при наличии внутреннего номера и если у записи, содержащейся в LDAP-каталоге, присутствует поле Внутренний номер, то такая учетная запись импортируется |

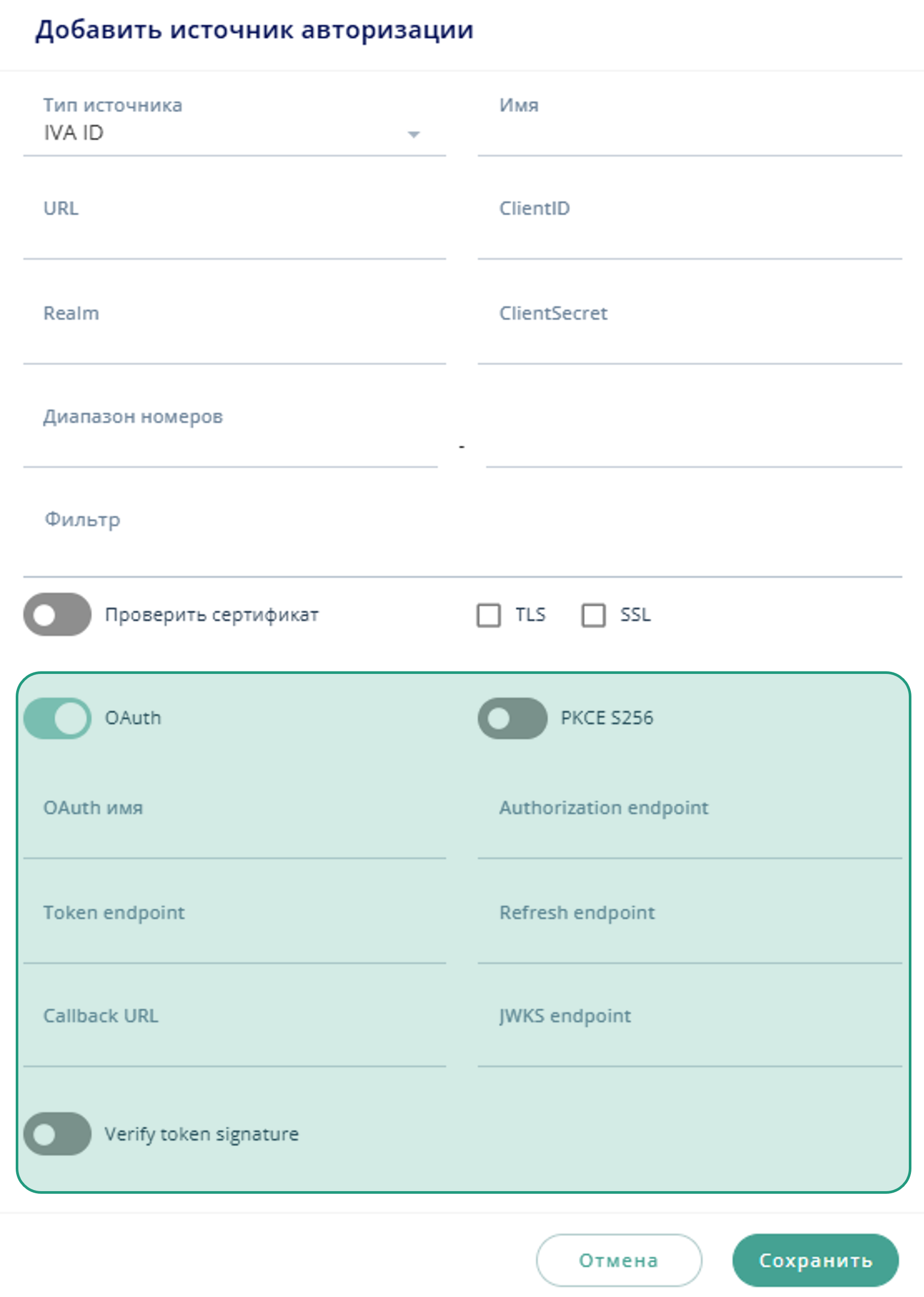

Авторизация с использованием протокола OAuth 2.0

OAuth 2.0 — это протокол авторизации, предназначенный для организации доступа клиентских приложений к ресурсам или данным пользователя на другом сервисе без передачи пароля.

Сервер телефонии IVA CS поддерживает аутентификацию пользователей из внешних источников с использованием протокола OAuth 2.0.

Для верификации пользователя OAuth 2.0 использует ключи авторизации (токены) с ограниченным сроком действия и правами доступа.

Сервер телефонии IVA CS не получается доступа к логину и паролю пользователя при использовании протокола OAuth 2.0.

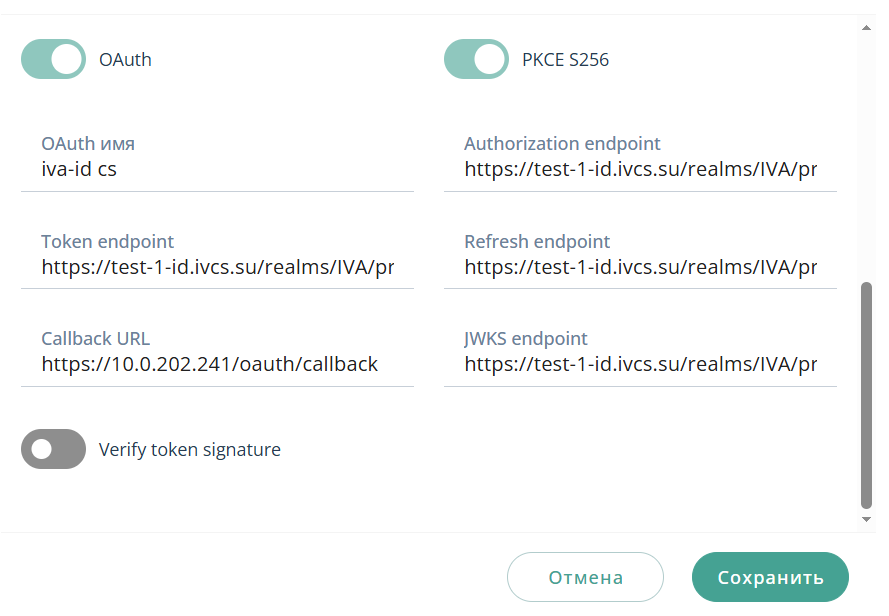

Чтобы активировать использование протокола авторизации OAuth 2.0, необходимо:

-

при добавлении источника авторизации в поле Тип источника выбрать IVA ID

-

перевести переключатель OAuth в активное положение

-

указать данные для авторизации:

-

поле OAuth имя: название используемого OAuth-провайдера, например

IVA ID server -

поле Callback URL: URL для перехода после аутентификации на внешнем сервисе —

https://<HOST_IVA_CS>/oauth/callback(где <HOST_IVA_CS> — имя хоста сервера телефонии IVA CS, на котором доступен web-интерфейс администрирования IVA CS) -

поле Authorization endpoint: URL аутентификации пользователя и выполнения последующих OAuth-запросов (например,

https://<ID_SERVER>/realms/IVA/protocol/openid-connect/auth, где <ID_SERVER> — адрес / доменное имя сервера аутентификации) -

поле Token endpoint: URL для обмена кода аутентификации (который был получен через Authorization endpoint) на токены доступа (например,

https://<ID_SERVER>/realms/IVA/protocol/openid-connect/token, где <ID_SERVER> — адрес / доменное имя сервера аутентификации)В качестве URL в поле Token endpoint указывается URL OpenID

-

поле JWKS endpoint: URL для получения набора JWK-ключей, необходимого для проверки подлинности JWT-токенов (например,

https://<ID_SERVER>/realms/IVA/protocol/openid-connect/certs, где <ID_SERVER> — адрес / доменное имя сервера аутентификации) -

поле Refresh endpoint: URL для обновления токенов доступа по refresh-токену (например,

https://<ID_SERVER>/realms/IVA/protocol/openid-connect/token, где <ID_SERVER> — адрес / доменное имя сервера аутентификации)Поле Refresh endpoint в данной версии сервера телефонии IVA CS не используются -

переключатель Verify token signature: если необходимо использовать проверку подлинности токенов доступа, получаемых от внешних систем аутентификации с использованием JSON Web Key (JWK), то необходимо перевести переключатель Verify token signature в активное положение

-

переключатель PKCE S256: если необходимо использовать PKCE S256, то необходимо перевести переключатель PKCE S256 в активное положение

Для возможности авторизации через IVA ID с использованием протокола OAuth 2.0 переключатель PKCE S256 должен быть обязательно включен.

Если использование PKCE включено, то обмен полученных кодов авторизации на токены будет выполняться с использованием верификаторов, если PKCE отключено, то обмен производится без верификаторов

-

-

нажать кнопку

| Если пользователь не импортирован из источника авторизации IVA ID, то он не сможет авторизоваться в IVA CS с использованием протокола OAuth 2.0 |

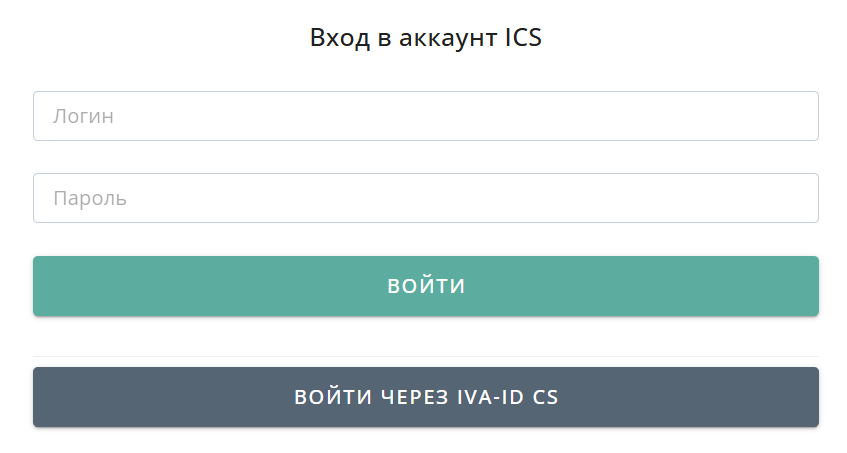

Если настроен и активирован (статус Включен / Активный) источник авторизации, использующий протокол OAuth 2.0, то в окне входа в web-интерфейс IVA CS будет доступна возможность входа через сторонние сервисы.

Деактивация источника авторизации

Пользователи, которые были импортированы из источника авторизации на сервер телефонии IVA CS, не смогут авторизоваться в системе, если источник авторизации деактивирован (статус ![]() ).

).

Для деактивации источника авторизации:

-

раздел Права доступа → вкладка Источники авторизации

-

перевести в строке выбранного источника авторизации переключатель Активный

в неактивное положение

в неактивное положение

Удаление источника авторизации

Если источник авторизации удален, то пользователи, которые были импортированы на сервер телефонии IVA CS из данного источника, не смогут авторизоваться в системе, т. к. удаленный источник авторизации будет недоступен для проведения каких-либо операций с пользователями.

Для удаления источника авторизации:

-

раздел Права доступа → вкладка Источники авторизации

-

выбрать источник авторизации

→ нажать кнопку

→ нажать кнопку  → подтвердить удаление нажав кнопку

→ подтвердить удаление нажав кнопку

Выбранный источник авторизации будет удален из списка источников.

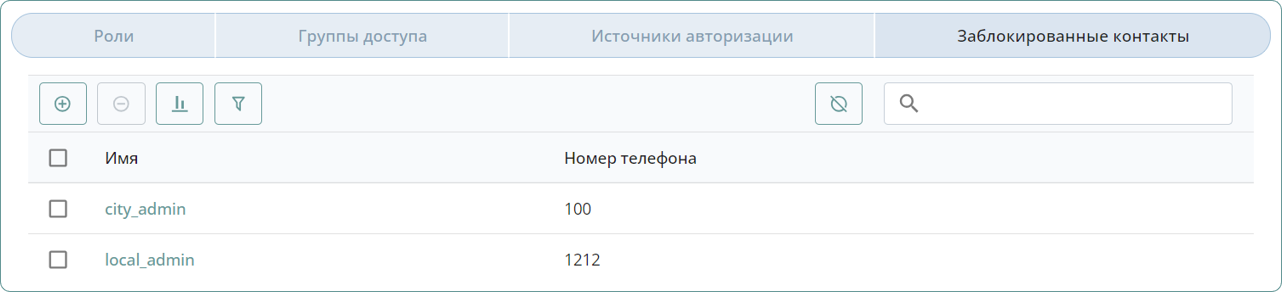

Заблокированные контакты

Во вкладке Заблокированные контакты можно создать список контактов, для которых будет запрещена возможность осуществления исходящих звонков в сторону домена.

Для перехода во вкладку: раздел Права доступа → вкладка Заблокированные контакты

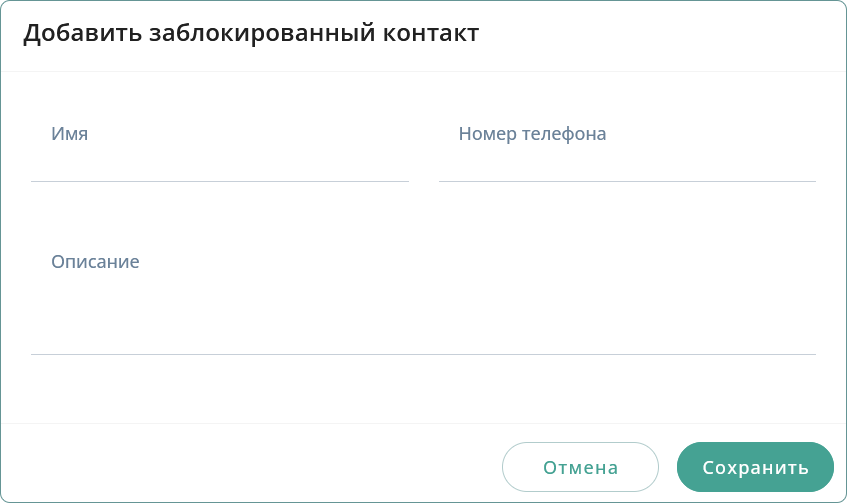

Добавление контакта в список

Для добавления контакта в список заблокированных контактов необходимо:

-

раздел Права доступа → вкладка Заблокированные контакты

-

нажать кнопку

→ окно Добавить заблокированный контакт

→ окно Добавить заблокированный контакт

-

указать параметры контакта:

-

поле Имя: ввести наименование контакта

-

поле Номер телефона: ввести номер телефона

-

поле Описание: внести дополнительные сведения о контакте (при необходимости)

-

-

нажать кнопку

Созданный контакт будет добавлен в список заблокированных контактов.

Удаление контакта из списка заблокированных контактов

Для удаления контакта из списка заблокированных контактов необходимо:

-

раздел Права доступа → вкладка Заблокированные контакты

-

выбрать контакт

→ нажать кнопку

→ нажать кнопку  → подтвердить удаление нажав кнопку

→ подтвердить удаление нажав кнопку

Выбранный контакт будет удален из списка заблокированных контактов.