Настройка ADFS в IVA MCU

Подготовка к интеграции Платформы IVA MCU с ADFS

Перед настройкой сервера внешней аутентификации ADFS необходимо:

-

установить и настроить Платформу IVA MCU версии 15 и выше

-

получить доступ к контроллеру домена для проведения настроек ADFS

-

получить Приватный ключ, X.509 Сертификат и Token signing Сертификат

Получить Приватный ключ и X.509 Сертификат можно следующими способами:

-

сгенерировать на стороне AD любым из привычных способов

-

сгенерировать на стороне IVA MCU:

openssl req -x509 -nodes -days 365 -subj '/CN=$iva_mcu_fqdn/' -newkey rsa:2048 -keyout $iva_mcu_fqdn.pem -out $iva_mcu_fqdn.crtВ приведенной команде $iva_mcu_fqdn — доменное имя сервера (FQDN) IVA MCU. При вводе команды необходимо ввести фактическое значение -

использовать сертификат и ключ, используемые на Nginx для шифрования HTTP-трафика

Получить Token signing Сертификат сервера можно во время настройки внешнего ADFS-сервера.

-

Интеграция Платформы с ADFS

Для того чтобы настроить внешнюю аутентификацию, необходимо:

-

перейти к настройке внешней аутентификации:

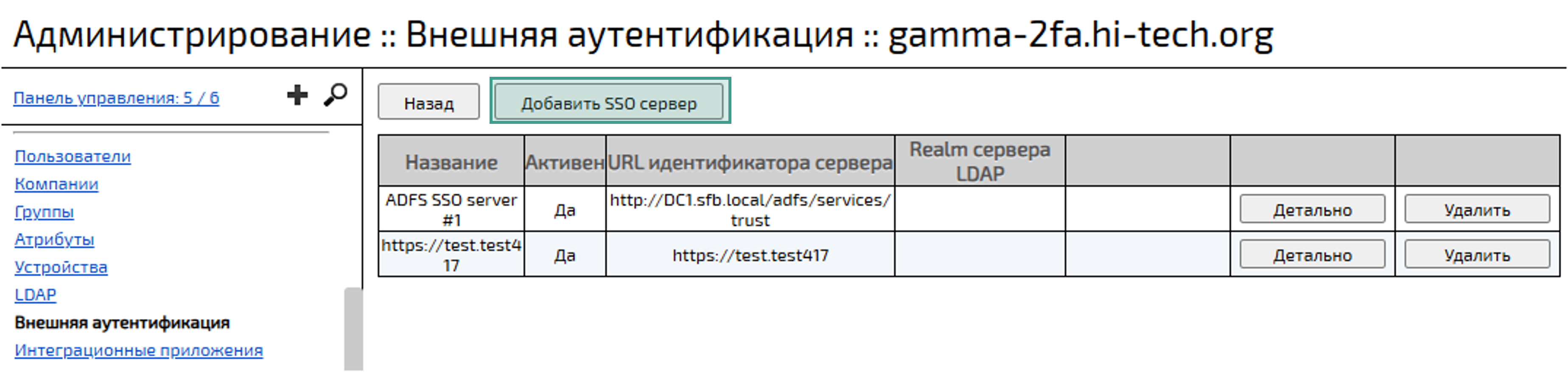

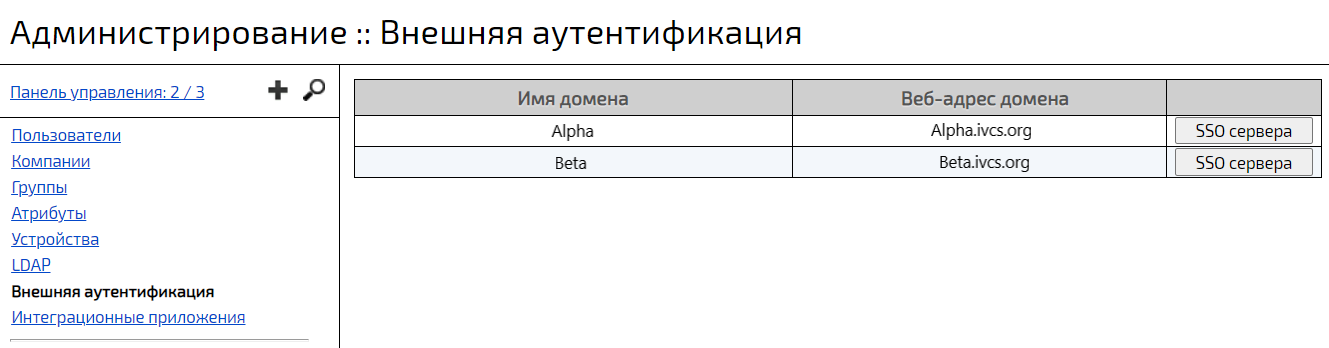

Перейти в раздел Внешняя аутентификация → Выбрать домен (если их несколько) → Нажать кнопку SSO сервера

-

SSO-сервера → Нажать кнопку Добавить SSO сервер

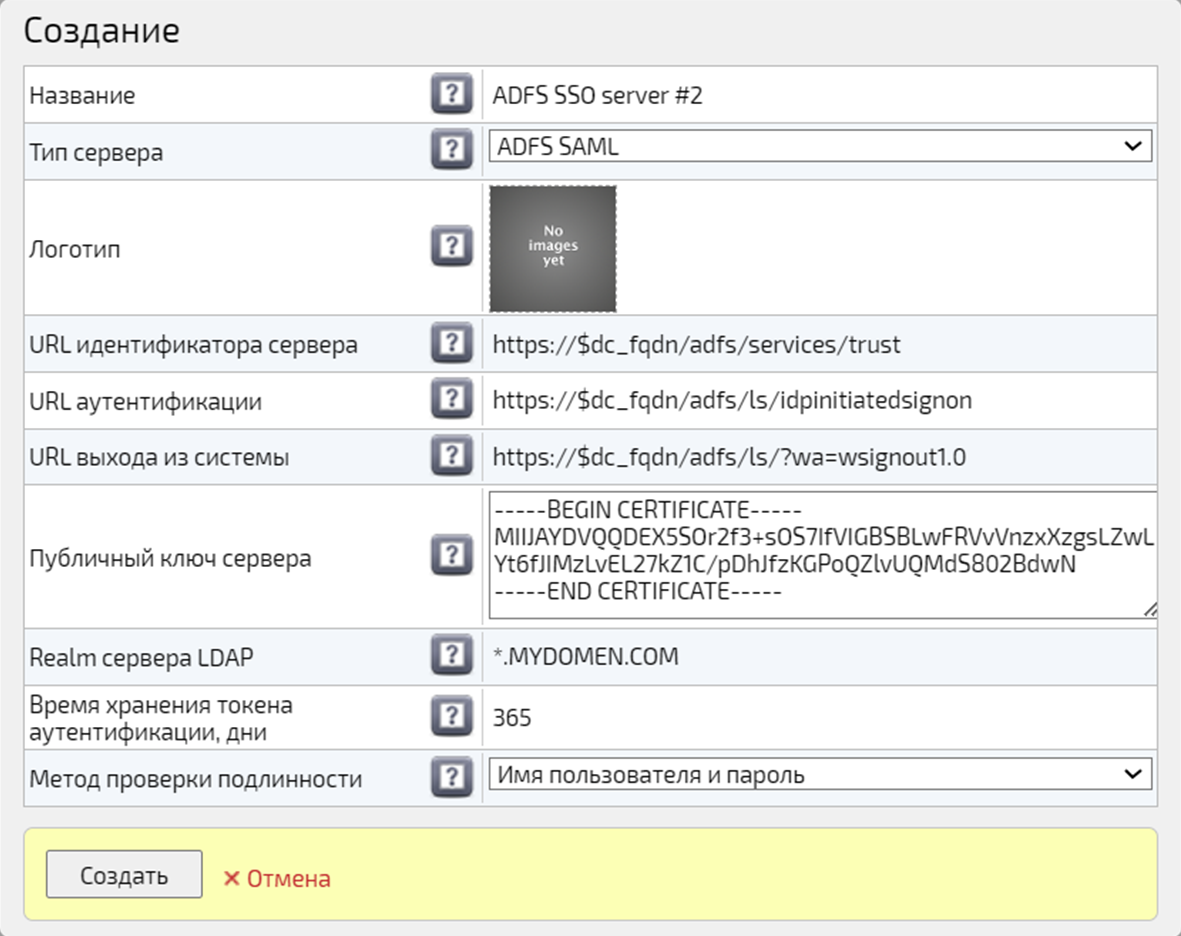

В окне Создание:

-

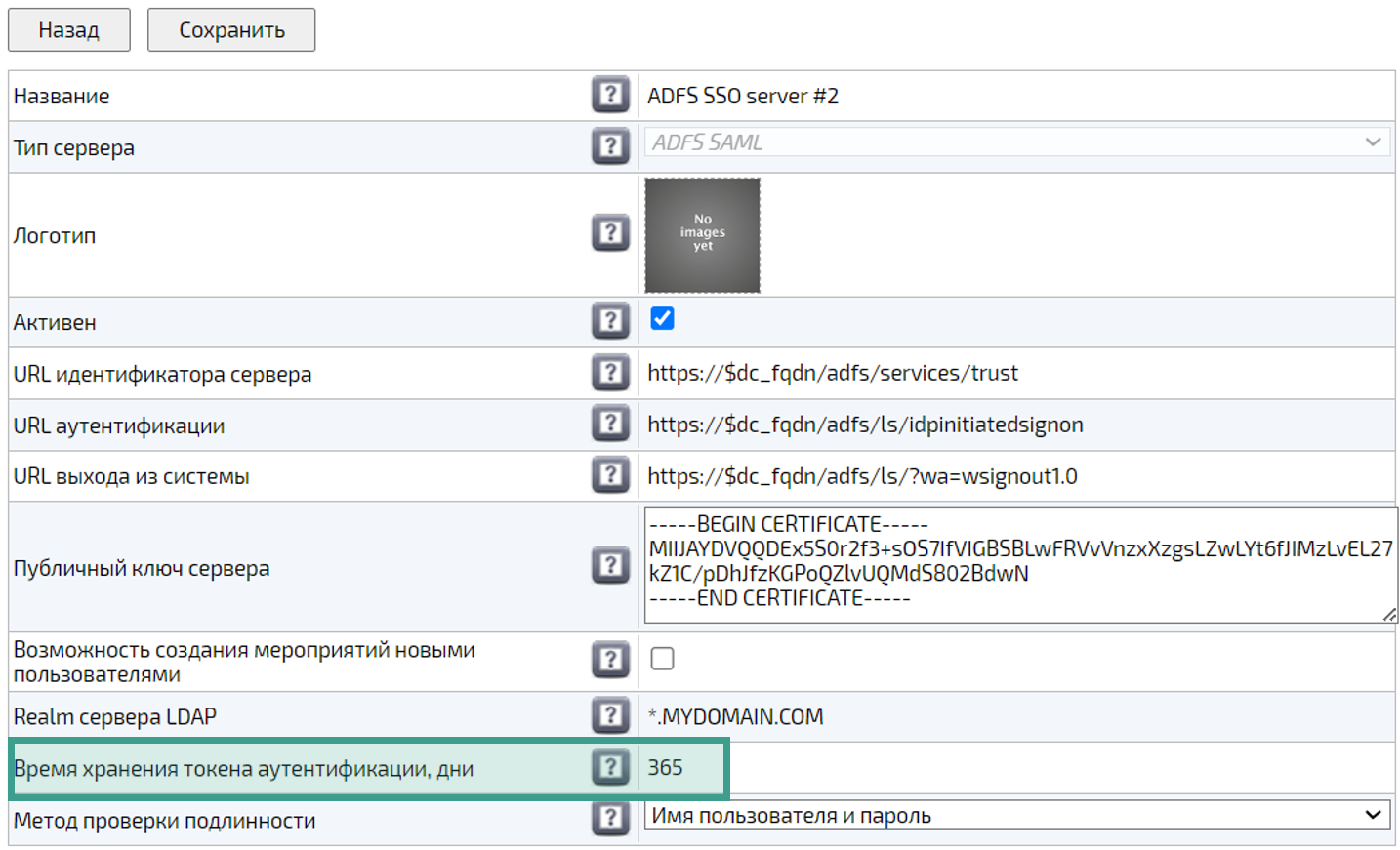

Название — ввести название сервера

-

URL идентификатора сервера — ввести https://$dc_fqdn/adfs/services/trust

URL идентификатора сервера не является URL обращения к серверу и зависит от настроек сервера ADFS -

URL аутентификации — ввести https://$dc_fqdn/adfs/ls/idpinitiatedsignon

-

URL выхода из системы — ввести https://$dc_fqdn/adfs/ls/?wa=wsignout1.0

$DC_FQDN в приведенных URL — это FQDN контроллера доменов. При настройке SSO-сервера в URL необходимо ввести фактическое значение -

Публичный ключ сервера — ввести экспортированный из ADFS Token signing Сертификат

-

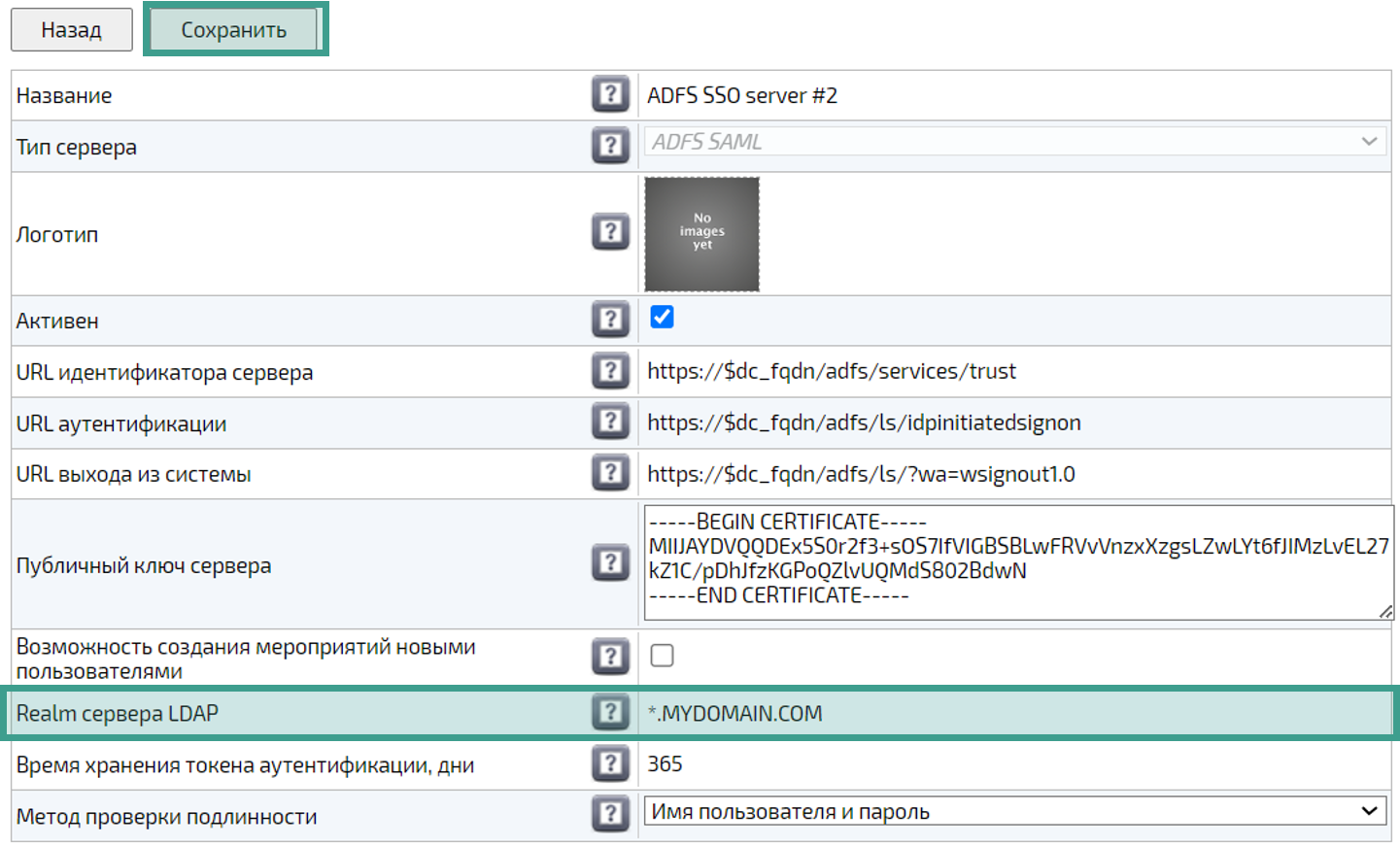

Realm сервера LDAP заполняется для реализации авторизации через ADFS с одновременным получением данных из LDAP:

-

ввести $DC_FQDN в случае, если необходима авторизация через ADFS-сервер с одновременным получением данных из LDAP-каталога, соответствующего этому Realm

-

ввести *.$DC_FQDN в случае, если необходима настройка LDAP-сервера для работы с учетными записями пользователей, принадлежащими к домену (например, «MYDOMAIN.COM») и его поддоменам. Для поиска соответствующего LDAP-сервера используется Realm в формате <login>@<realm>, соответствующий логину пользователя

-

не требуется заполнение в случае, если использование связки с LDAP-сервером не предполагается, при этом данные будут получены непосредственно от сервера ADFS

-

-

Время хранения токена аутентификации, дни — ввести время хранения

-

Метод проверки подлинности — выбрать метод проверки, запрашиваемый у сервера

-

-

создать SSO-сервер: Нажать кнопку Создать

-

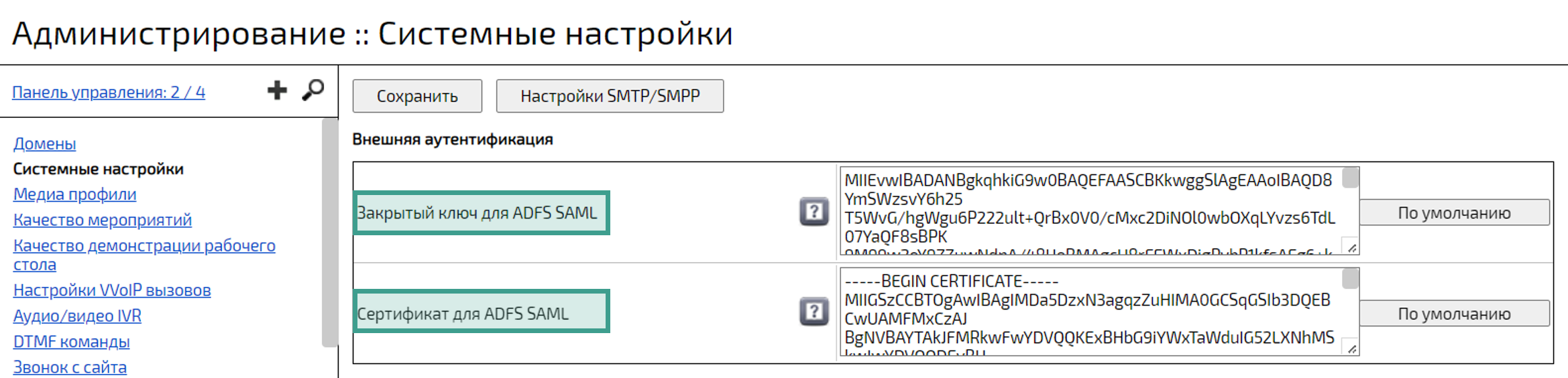

добавить Закрытый ключ и Сертификат для ADFS SAML:

Войти в web-панель администрирования → Перейти в раздел Системные настройки → Выбрать секцию Внешняя аутентификация → В строке Закрытый ключ для ADFS SAML указать значение Приватного ключа → В строке Сертификат для ADFS SAML указать значение X.509 Сертификата → Нажать кнопку Сохранить

Особенности редактирования SSO-сервера

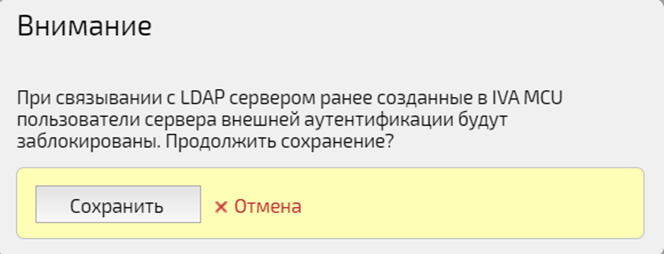

Если при редактировании SSO-сервера в пустую строку Realm сервера LDAP ввести $DC_FQDN и нажать кнопку Сохранить, то отобразится предупреждение о потенциальной блокировке ранее созданных в домене учетных записей.

|

Блокировка всех текущих учетных записей IVA MCU, созданных после аутентификации пользователей через ADFS-сервер, обусловлена их привязкой к существующему LDAP-серверу. Для подтверждения синхронизации с LDAP-сервером и блокировки ранее созданных пользователей ADFS-сервера необходимо: Нажать кнопку Сохранить |

Время жизни сессии пользователя

После авторизации на ADFS-сервере в Платформе IVA MCU сохраняется токен пользователя, который можно использовать для авторизации без участия

ADFS-сервера в течение периода (N дней), указанного в параметре Время хранения токена аутентификации, дни.

По истечении указанного периода (N дней) воспользоваться данным токеном будет невозможно и потребуется произвести повторную авторизацию.

Если настроена интеграция ADFS с LDAP, то дополнительно эти токены станут недействительными в случаях, когда был изменен пароль (при правильной настройке атрибута LDAP: LDAP → Атрибуты пользователей → Дата изменения пароля пользователя), или когда пользователь был удален из каталога LDAP.

| В случае, если HTTP-сессия активна, то повторной авторизации не требуется, в том числе при сохранении токена |

Настройка интеграции LDAP и ADFS

При настройке интеграции LDAP и ADFS аутентификация пользователя будет осуществляться через ADFS-сервер, но при этом проверка учетных данных (таких как пароли) будет производиться с использованием LDAP-сервера. В результате чего фактический пароль пользователя передаваться в систему IVA MCU не будет.

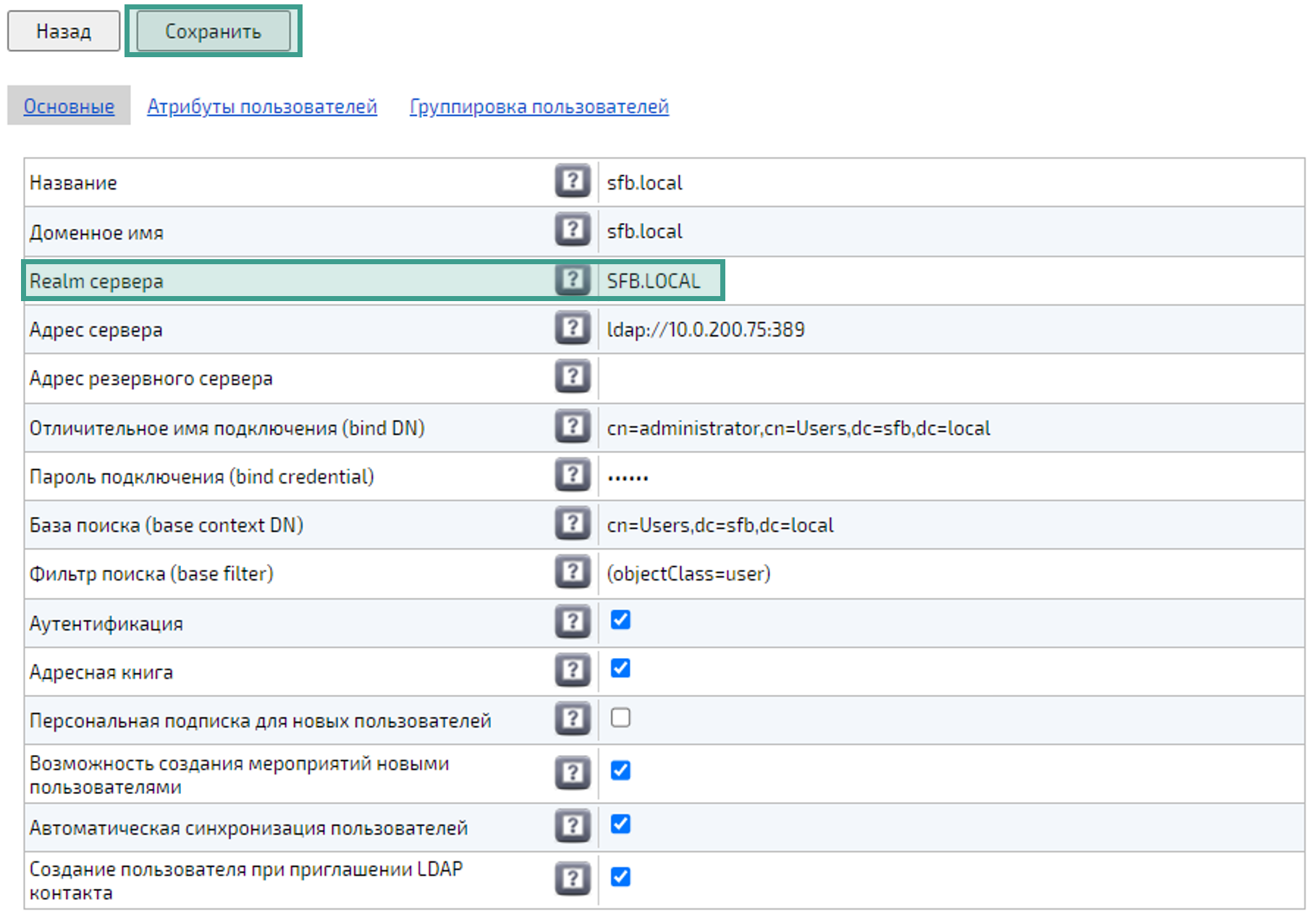

Для связи авторизации пользователей LDAP с ADFS-авторизацией необходимо указать значение Realm как при настройке SSO-сервера, так и в настройках LDAP сервера:

-

в панели администрирования перейти к настройкам LDAP:

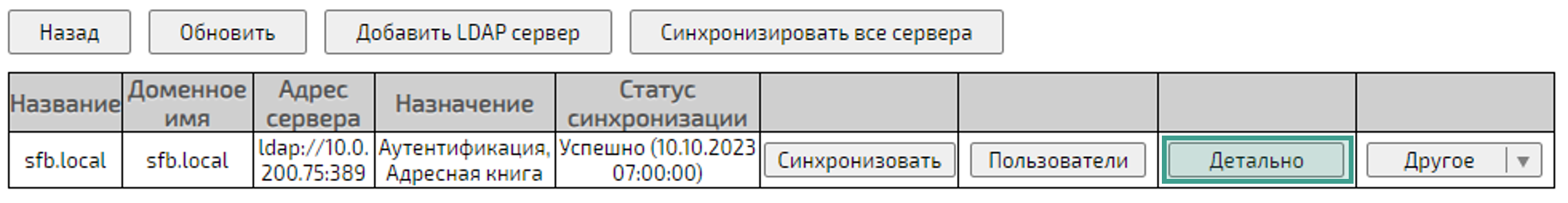

Войти в web-панель администрирования→ Перейти в раздел LDAP → Выбрать домен (если их несколько) → Нажать кнопку LDAP сервера → LDAP сервера → Выбрать LDAP (если их несколько) → Нажать кнопку Детально

-

указать значение Realm сервера:

В строке Realm сервера ввести $DC_FQDN → Нажать кнопку Сохранить